WireGuard est la nouvelle technologie de tunneling gratuite et open source dans le monde des services VPN.

Cela pourrait vous surprendre un peu, mais l’industrie vpn n’a pas vu de mise à niveau des protocoles de tunneling depuis près de deux décennies.

Cela est venu en 2001 sous la forme de l’OpenVPN open-source, qui est un protocole bien établi approuvé par les experts de l’industrie.

Mais WireGuard est prêt à remettre en question le statut d’OpenVPN en tant que meilleur protocole VPN, en abordant certains des problèmes endémiques.

Dans ce blog, je vais expliquer aussi simplement que possible ce qu’est WireGuard et comment nous pouvons nous attendre à ce qu’il affecte l’industrie VPN.

Table Of Contents

WireGuard – Un changeur de jeu?

Je peux presque vous entendre demander « Est-il vraiment nécessaire de compliquer davantage les protocoles de tunneling avec la sortie d’un autre encore »?

C’est une question tout à fait valable. Après tout, WireGuard n’est qu’un autre protocole dans la liste déjà longue qui inclut OpenVPN, L2TP, SSTP, PPTP et IKEv2. Ce sont les protocoles que je rencontre couramment lorsque j’effectue des examens VPN.

Alors, qu’est-ce que WireGuard peut éventuellement offrir que ces protocoles ne peuvent pas?

Examinons certains des attributs les plus importants qui différencient ce nouveau protocole de ceux que nous connaissons mieux.

1. Simplicité

S’il y a une qualité pour définir WireGuard, c’est la simplicité. Et je le pense à plus d’un égard.

Tout d’abord, WireGuard est beaucoup plus simple qu’OpenVPN car il est plus léger en termes de code.

Les protocoles VPN les plus courants, c’est-à-dire OpenVPN et L2TP, occupent respectivement 600 000 et 400 000 lignes de code.

En revanche, WireGuard prend moins de 4 000 lignes de code !

C’est un niveau de différence qui change la donne.

Un code plus petit présente des avantages importants. Par exemple, les chances que les choses tournent mal et que les bogues affectent les fonctionnalités sont beaucoup plus faibles lorsque votre base de code est si petite pour commencer.

De plus, la surface d’attaque ou l’exposition aux menaces de sécurité d’un code dépend de la taille du code. Plus elle est longue, plus elle sera vulnérable aux attaques.

Ainsi, le code lean est également avantageux du point de vue de la sécurité.

Enfin, il est beaucoup plus facile et moins long d’auditer le code avec moins de lignes qu’une qui est gonflée avec des milliers de lignes de plus.

Tl;dr, code plus simple signifie:

- Le protocole est plus susceptible de fonctionner correctement avec un minimum de hoquets

- Il est plus sécurisé car il y a moins de vulnérabilités à exploiter

- Il peut être vérifié par une seule personne avec moins de la moitié du temps requis pour auditer d’autres protocoles

C’est incroyable de voir à quel point la simplicité peut s’améliorer autant d’un seul coup. Et c’est la marque de WireGuard.

2. Mise en œuvre facile

La mise en œuvre facile de WireGuard provient du fait qu’il s’agit d’un protocole versionné.

Autrement dit, ses mises à niveau seront publiées sous la forme de versions mises à jour, chacune contenant une seule spécification de chiffrement unique par rapport aux autres versions.

En revanche, OpenVPN peut modifier ses algorithmes cryptographiques et ses chiffrements à la demande de l’administrateur.

Cela signifie qu’il n’y a pas de norme convenue entre le client et le serveur pour un utilisateur OpenVPN.

En tant que tel, il faut plus de temps pour former une connexion car OpenVPN doit négocier certaines normes de négociation et de cryptage avec le côté serveur chaque fois qu’un utilisateur se connecte.

D’autre part, une seule version de WireGuard utilisera une seule spécification, afin que le serveur puisse immédiatement reconnaître tout ce qu’il doit savoir sur le cryptage et les autres normes utilisées.

Cela accélère l’ensemble du processus de connexion, ce qu’aucun autre protocole n’a été en mesure de faire.

3. Performances plus rapides

WireGuard promet d’offrir des performances et des vitesses nettement supérieures par rapport à d’autres protocoles.

Ceci est une gracieuseté du fait qu’il fonctionne dans l’espace du noyau qui a un rapport d’utilisation de la vitesse élevée au processeur.

C’est-à-dire que vous obtenez plus de vitesse pour un niveau donné d’utilisation du processeur par rapport à IPSec ou OpenVPN.

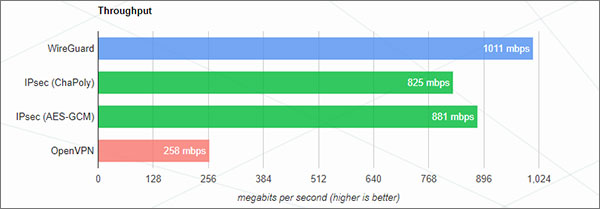

WireGuard a en fait évalué le débit et les temps de ping pour WireGuard, OpenVPN et deux variantes différentes d’IPSec.

Le graphique montre que le processeur atteint son maximum à 258 Mbps, tandis que WireGuard atteint presque complètement le débit de 1 Gbps de la connexion Ethernet. C’est un débit de 98,7% !

Vous pouvez clairement observer la différence entre tous les protocoles VPN testés. La meilleure chose à propos de WireGuard est que l’utilisation du processeur n’a pas atteint son maximum, même au débit impressionnant enregistré.

Compte tenu du fait qu’il est encore en cours de développement et n’est pas encore un protocole optimisé,ces résultats sont incroyablement impressionnants.

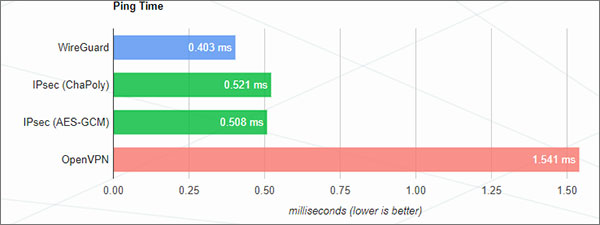

Le même benchmark a également testé les temps de ping de WireGuard ainsi que les trois autres protocoles.

Une fois de plus, WireGuard a battu les autres protocoles, la différence étant le plus important .

Ces résultats parlent d’eux-mêmes et sont un aperçu de la puissance et des performances globales de WireGuard.

4. Cryptage sécurisé

WireGuard va également à l’encontre du grain dans son utilisation des normes et des algorithmes de cryptage. La plupart des protocoles utilisent des algorithmes de chiffrement forts mais obsolètes pour sécuriser le tunnel VPN.

WireGuard utilise des algorithmes de chiffrement qu’aucun autre protocole existant ne prend en charge. Il s’agit de :

- ChaCha20 (authentifié par Poly13045)

- BLAKE2s (hachage et hachage à clé)

- Courbe25519 (ECDH)

- HKDF (dérivation de clé)

- SipHash24 (clés de table de hachage)

Toutefois, la longueur de clé pour le chiffrement est limitée à 256 bits. Cela peut être inquiétant pour certaines personnes, mais soyons réalistes, le cryptage 256 bits est déjà un excès.

Cela devient évident lorsque vous réalisez qu’une longueur de cryptage de 256 bits signifie 1,15 x 1077 différentes combinaisons de touches possibles. Les chances qu’un gars devinera au hasard votre clé correcte est 1 dans 1.15 x 1077.

Vous êtes plus susceptible d’assister à un démêlé d’œuf brouillé lui-même que d’obtenir vos clés de chiffrement devinées correctement.

Mais qu’en est-il des attaques par force brute ?

En supposant que vous effectuez une attaque par force brute avec un ordinateur très rapide et que vous avez la chance d’atterrir sur la bonne touche après avoir épuisé la moitié des combinaisons de touches, vous devrez toujours essayer 5,75 x 10 ^ 76 touches différentes.

Si vous générez 100 000 000 de clés par seconde (ce qui est bien supérieur à la capacité moyenne des systèmes informatiques existants), vous devrez attendre 1,82 x 1061 ans avant de trouver la bonne clé.

Sauf que l’univers entier serait mort d’ici là, pas seulement vous

Ainsi, la longueur de la clé est un facteur qui n’a d’importance que jusqu’à un certain point. Après cela, il devient inutile, comme dans le cas de longueurs de clé supérieures à 256 bits.

La vraie question est la force algorithmique et l’efficacité du cryptage que WireGuard utilise.

Jusqu’à ce que des failles de sécurité soient découvertes dans les algorithmes de chiffrement de WireGuard, il n’y a pas de raison de s’alarmer uniquement parce qu’elle est limitée à des longueurs de clé plus courtes.

Wireguard is up there with Mosh in terms of not leaking the network semantics into the user experience: I've had a Mosh session and a Wireguard tunnel open to my home server for days from home, to plane WiFi, to Italian tethering.

Other software, be more like Wireguard and Mosh.

— Filippo Valsorda @filippo.abyssdomain.expert (@FiloSottile) December 29, 2018

Le fait que WireGuard aitsis à l’examen minutieux des auditeurs de sécurité et des cryptographes (qui est toujours en cours) est encourageant pour tous ceux qui ont des doutes sur la sécurité du protocole.

En fait, il ne fera que mieux que ses homologues, car il utilise des amorces cryptographiques plus récemment développées.

Par conséquent, du point de vue de la sécurité, WireGuard est bien en avance sur les anciens protocoles VPN.

Le revers

D’accord, nous avons donc vu toutes les façons importantes dont WireGuard est prêt à bondir sur les protocoles de tunneling existants.

Mais jetons un coup d’œil sous le tapis et voyons certains des problèmes potentiels dans WireGuard.

Un travail en cours

WireGuard est un projet open-source gratuit qui est encore en cours de développement. Aucune version stable officielle n’est encore sortie.

Dans sa forme actuelle, vous ne pouvez pas vraiment compter sur ce protocole, car ils sont susceptibles de contenir des failles de sécurité.

État WireGuard : En cours de développement

N’oubliez pas que le protocole n’a pas encore fait l’objet d’un audit de sécurité approprié. Tout cela est encore en cours.

Bien que nous en sachions assez pour être raisonnablement confiants dans les capacités de WireGuard lorsqu’il sera officiellement publié avec une version stable, le temps est encore dans le futur.

Pas encore de support Windows

L’ensemble du développement de WireGuard est mené sur Linux. Bien que ses versions expérimentales soient là pour macOS, Android et iOS, aucun client Windows n’a encore été officiellement publié.

Cependant, certains services VPN, comme je l’expliquerai ci-dessous, offrent une application Windows via des clients tiers.

Le développeur de WireGuard, Jason Donenfeld, déconseille fortement l’utilisation de clients Windows supposés:

Alors, ez à l’attention de cet avertissement, les gars. Nous allons bientôt obtenir le support de Windows, mais pas tout de suite.

Problèmes possibles avec certaines fonctionnalités

Le service VPN Perfect Privacy a publié un article sur WireGuard il y a quelques mois où ils ont mentionné que ce protocole ne sera pas en mesure de prendre en charge certaines fonctionnalités telles que NeuroRouting et TrackStop.

Cependant, ces problèmes ne persisteront pas nécessairement une fois que la version terminée de WireGuard sera publiée. Nous pouvons également nous attendre à des variantes du protocole qui fonctionneront mieux avec certaines fonctionnalités VPN.

Problèmes de journalisation

L’un des principaux problèmes qui ont volé mon attention a été soulevé par certains fournisseurs de VPN concernant l’incapacité de WireGuard à être utilisé sans enregistrer les informations utilisateur.

Si ces préoccupations sont valables, l’opportunité de WireGuard en tant que protocole VPN serait sérieusement mise en doute.

Selon AzireVPN:

… en ce qui concerne WireGuard, le comportement par défaut est d’avoir le point de terminaison et allowed-ip visibles dans l’interface du serveur, ce qui ne fonctionne pas vraiment avec notre politique de confidentialité. Nous ne devrions pas connaître votre adresse IP source et ne pouvons pas accepter qu’elle soit visible sur nos serveurs.

Cependant, ces gars ont pu surmonter le problème de journalisation avec l’aide du créateur du code WireGuard lui-même, Jason. Il a essentiellement écrit un module de type rootkit modifié qui a résolu le problème.

Perfect Privacy a également souligné le même problème de journalisation. AirVPN, d’autre part, a montré de l’intérêt pour WireGuard, mais a également déclaré qu’ils ne l’incluront pas dans leur service jusqu’à ce qu’une version stable, évaluée par les pairs et bien auditée du protocole se soit développée.

Le thème commun à toutes ces déclarations et préoccupations est centré sur le fait que le protocole n’est en aucun cas un produit fini.

Mais étant donné que certains des problèmes sont déjà traités et que le code est encore expérimental à ce stade, la plupart des problèmes mis en évidence seront probablement résolus en temps voulu à mesure que le développement du protocole progressera.

Implications futures

Malgré le fait que WireGuard est toujours un projet expérimental, il s’avère déjà être un protocole extrêmement prometteur pour un certain nombre de raisons importantes qui incluent la vitesse et la sécurité.

Les tests d’analyse comparative initiaux sont certainement assez remarquables pour attirer l’attention des fournisseurs et des utilisateurs de VPN.

Quant à savoir si le produit fini sera à la hauteur du battage médiatique, c’est une autre question. Mais si les audits existants, la vérification par des tierset les tests de performance sont quelque chose à faire, les chances sont alignées en faveur de WireGuard.

Actuellement, les utilisateurs doivent rester à l’écart de l’utilisation de ce protocole. Il n’intéresse à peu près que les développeurs dans sa forme expérimentale existante.

Cependant, une version stable n’est pas aussi loin de voir le jour que nous pourrions le supposer. Il est fort possible que nous voyions un WireGuard v1.0 dans les prochains mois.

Donc, sur la base de tout ce que nous avons discuté dans cet article, voici ce à quoi nous pouvons nous attendre lorsque ce protocole obtient enfin une version officielle:

- Mise en œuvre facile

- Moins de bugs

- Performances rapides

- Temps de connexion faibles

- Fonctionnalités élevées

- Sécurité forte

- Excellente compatibilité multiplateforme

Fournisseurs VPN avec prise en charge wideguard

Bien que Donenfeld ait averti à plusieurs reprises que l’utilisation de ce protocole peut être dangereuse et exposer les utilisateurs à des menaces de sécurité, certains fournissent toujours le protocole WireGuard dans leurs packages VPN.

Au moment de la rédaction de cet article, ces fournisseurs sont :

- Mullvad

- IVPN

- AzireVPN

- Algo VPN

Ceux-ci pourraient vous intéresser si vous êtes un développeur. Sinon, je vous suggère de faire preuve d’un peu de patience et d’attendre qu’une version officielle testée et révisée de WireGuard soit ici.

Ce que disent les experts à propos de WireGuard

Depuis que le projet a été mis en œuvre, WireGuard a reçu des éloges et une admiration considérables de la part des codeurs et des ingénieurs logiciels.

Linus Torvalds, le créateur du noyau Linux, avait ceci à dire à ce sujet:

Btw, sur une question sans rapport: Je vois que Jason a fait le tirage

demande d’avoir wireguard inclus dans le noyau.Puis-je juste une fois de plus déclarer mon amour pour elle et j’espère qu’il sera fusionné

bientôt? Peut-être que le code n’est pas parfait, mais je l’ai écrémé et comparé

aux horreurs que sont OpenVPN et IPSec, c’est une œuvre d’art.

Greg Kroah-Hartman n’a pas non plus caché son enthousiasme pour le protocole en développement, déclarant:

C’était génial de voir Wireguard mûrir au fil des ans pour devenir quelque chose qui fonctionne très bien. La semaine dernière, il a survécu au trafic LinuxCon / ELCE / Kernel Summit grâce à Konstantin Ryabitsev et packet.net la mise en place d’un serveur pour nous d’utiliser … Espérons qu’après la conférence de réseautage de la semaine prochaine, il y aura une feuille de route plus claire pour la fusionner dans l’arbre du noyau. Le code crypto dans le module du noyau devra probablement jouer plus agréable avec les API cryptographiques dans le noyau, ce qui est normal, mais vraiment, les API cryptographiques actuelles dans le noyau ont besoin d’une refonte sérieuse un de ces jours, pas étonnant que Jason ait écrit sa propre interface.

Même le sénateur américain Ron Wyden a pesé en écrivant une lettre au NIST (National Institute of Standards and Technology) recommandant l’adoption de WireGuard pour les VPN gouvernementaux.

Récemment, une nouvelle technologie VPN open source appelée Wireguard a pris de l’importance. Pour assurer la sécurité, sa conception met l’accent sur une configuration simple et minimise le nombre d’options disponibles. Notamment, Wireguard est maintenant incorporé dans le système d’exploitation Linux, un signal clair de son large soutien dans les industries de la technologie et de la sécurité…

… J’exhorte le NIST à travailler avec les parties prenantes pour évaluer les remplacements de sécurité appropriés, y compris Wireguard, à l’usage du gouvernement.

Le responsable de la confidentialité de Private Internet Access contribue régulièrement sur Reddit. Vous pouvez le trouver donnant son avis d’expert sur les subreddits liés au VPN.

Dans le commentaire suivant, il approuve WireGuard comme une excellente idée, mais a également averti les utilisateurs de l’utiliser alors qu’il est encore dans la phase expérimentale:

Comment

byu/somethingtosay2333 from discussion

inVPN

WireGuard a tourné assez de têtes pour me convaincre que Donenfeld est à la hauteur de quelque chose qui est tout simplement incroyable. Je veux dire que si les sénateurs américains s’y intéressent, cela doit être VRAIMENT sûr.

Réflexions finales

WireGuard secoue sûrement les choses dans l’industrie vpn, promettant des techniques cryptographiques modernes, un tunneling sécurisé, une excellente auditabilité et des performances fluides.

Certains des plus grands noms du monde du développement de logiciels sont extrêmement optimistes quant à ce protocole VPN innovant.

Mais dans le même temps, quelques sociétés VPN ont soulevé quelques préoccupations concernant les problèmes de journalisation et de compatibilité avec certaines fonctionnalités propriétaires.

Bien que ces préoccupations ne puissent être ignorées, elles sont un peu prématurées étant donné qu’il reste encore beaucoup de travail avant que WireGuard ne fasse son apparition en tant que protocole entièrement développé, examiné et audité.

Et lorsque cela se produira, nous pourrions assister au début d’une nouvelle ère de réseautage sécurisé.