WireGuard is de nieuwste gratis en open-source tunneling-technologie in de wereld van VPN-services.

Het komt misschien als een beetje een verrassing voor u, maar de VPN-industrie heeft sinds bijna twee decennia geleden geen upgrade in tunnelingprotocollen gezien.

Dit kwam in 2001 in de vorm van de open-source OpenVPN, een gevestigde protocol vertrouwd door experts in de industrie.

Maar WireGuard is helemaal klaar om de status van OpenVPN als het beste VPN-protocol uit te dagen en enkele van de problemen aan te pakken die er endemisch in zijn.

In deze blog zal ik zo eenvoudig mogelijk uitleggen wat WireGuard is en hoe we kunnen verwachten dat het de VPN-industrie beïnvloedt.

Inhoudsopgave

WireGuard – Een game changer?

Ik hoor je bijna vragen: “Is het echt nodig om tunnelingprotocollen verder te bemoeilijken met de release van nog een andere”?

Dat is een volkomen terechte vraag. WireGuard is immers gewoon een ander protocol in de toch al lange lijst met OpenVPN, L2TP, SSTP, PPTP en IKEv2. Dit zijn de protocollen die ik vaak tegenkom wanneer ik VPN-beoordelingenuitvoer.

Dus, wat kan WireGuard mogelijk bieden dat deze protocollen niet kunnen?

Laten we eens kijken naar enkele van de meest prominente kenmerken die dit nieuwe protocol onderscheiden van degene die we beter kennen.

1. Eenvoud

Als er één kwaliteit is om WireGuard door te definiëren, is het eenvoud. En ik meen het op meer dan één manier.

Ten eerste is WireGuard veel eenvoudiger dan OpenVPN omdat het slanker is in termen van de code.

De meer gebruikelijke VPN-protocollen, d.w.z. OpenVPN en L2TP, nemen respectievelijk ongeveer 600.000 en 400.000 regels code in gebruik.

WireGuard neemt daarentegen minder dan 4.000 regels code in beslag!

Dat is een baanbrekend niveau van verschil.

Kleinere code heeft belangrijke voordelen. De kans dat er bijvoorbeeld dingen misgaan en bugs die de functionaliteit beïnvloeden, is veel kleiner wanneer uw codebase om te beginnen zo klein is.

Bovendien hangt het aanvalsoppervlak of hoe blootgesteld aan beveiligingsbedreigingen een code is, af van de grootte van de code. Hoe langer het is, hoe kwetsbaarder het zal zijn voor aanvallen.

Lean code is dus ook voordelig vanuit het oogpunt van beveiliging.

Ten slotte is het veel gemakkelijker en minder tijdrovend om code te controleren met minder regels dan een regel die is gevuld met duizenden regels meer.

Tl;dr, eenvoudigere code betekent:

- Het protocol werkt eerder soepel met minimale hik

- Het is veiliger omdat er minder kwetsbaarheden zijn om te exploiteren

- Het kan worden gecontroleerd door één persoon met minder dan de helft van de tijd die nodig is om andere protocollen te controleren

Het is verbazingwekkend hoe eenvoud zoveel kan verbeteren in één slag. En dat is het kenmerk van WireGuard.

2. Eenvoudige implementatie

De eenvoudige implementatie van WireGuard komt voort uit het feit dat het een versieprotocol is.

Dat wil gezegd, de upgrades worden uitgebracht in de vorm van bijgewerkte versies, elk met een enkele coderingsspecificatie die uniek is van andere versies.

OpenVPN kan daarentegen zijn cryptografische algoritmen en cijfers wijzigen op verzoek van de beheerder.

Dit betekent dat er geen overeengekomen standaard is tussen de client en de server voor een OpenVPN-gebruiker.

Als zodanig duurt het langer om een verbinding te vormen, omdat OpenVPN elke keer dat een gebruiker verbinding maakt, moet onderhandelen over bepaalde handdruk- en coderingsstandaarden met de serverzijde.

Aan de andere kant zal een enkele WireGuard-versie een enkele specificatie gebruiken, zodat de server onmiddellijk alles kan herkennen wat hij moet weten over de codering en andere normen die worden gebruikt.

Dit versnelt het hele verbindingsproces, iets wat geen enkel ander protocol heeft kunnen doen.

3. Snellere prestaties

WireGuard belooft aanzienlijk hogere prestaties en snelheden te bieden in vergelijking met andere protocollen.

Dit is te dank aan het feit dat het werkt in de kernelruimte die een hoge snelheid-CPU-gebruiksverhouding heeft.

Dat wil zeggen, je krijgt meer snelheid voor een bepaald niveau van CPU-gebruik in vergelijking met IPSec of OpenVPN.

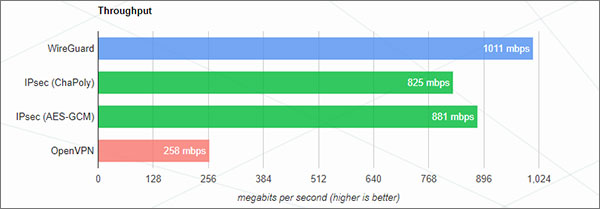

WireGuard benchmarkde eigenlijk doorvoer- en pingtijden voor WireGuard, OpenVPN en twee verschillende varianten van IPSec.

De grafiek toont de CPU maxing uit op 258 Mbps, terwijl WireGuard bijna volledig bereikt de 1 Gbps snelheid van de Ethernet-verbinding. Dit is een doorvoer van 98,7%!

Je kunt duidelijk het verschil zien tussen alle geteste VPN-protocollen. Het beste ding over WireGuard is dat het CPU-gebruik niet maximaal was, zelfs niet bij de indrukwekkende doorvoer die is opgenomen.

Gezien het feit dat het nog in ontwikkeling is en nog geen geoptimaliseerd protocol is,zijn deze resultaten ongelooflijk indrukwekkend.

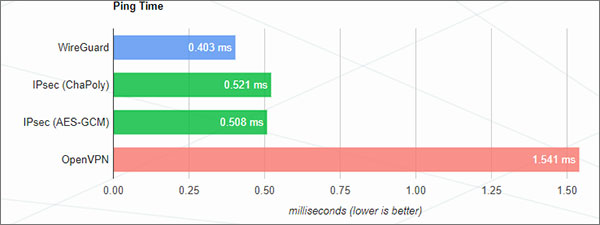

Dezelfde benchmark testte ook de ping-tijden van WireGuard en de andere drie protocollen.

Nogmaals, WireGuard beste de andere protocollen, het verschil is de meest prominente .

Deze resultaten spreken voor zich en zijn een glimp van de kracht en algehele prestaties van WireGuard.

4. Veilige encryptie

WireGuard gaat ook tegen de stroom in bij het gebruik van coderingsstandaarden en algoritmen. De meeste protocollen gebruiken sterke maar verouderde versleutelingsalgoritmen om de VPN-tunnel te beveiligen.

WireGuard maakt gebruik van versleutelingsalgoritmen die geen andere bestaande protocolondersteuning bieden. Dit zijn:

- ChaCha20 (geverifieerd door Poly13045)

- BLAKE2s (hashing en keyed hashing)

- Curve25519 (ECDH)

- HKDF (sleutel afleiding)

- SipHash24 (hashtable toetsen)

De sleutellengte voor versleuteling is echter beperkt tot 256 bits. Dit is misschien zorgwekkend voor sommige mensen, maar laten we eerlijk zijn, 256-bits codering is al een overkill.

Dit wordt duidelijk wanneer u zich realiseert dat een 256-bits coderingslengte 1,15 x 1077 verschillende mogelijke toetscombinaties betekent. De kans dat iemand willekeurig je juiste sleutel raadt is 1 op 1,15 x 1077.

Je bent eerder getuige van een roerei dat zichzelf ontsleutelt dan dat je encryptiesleutels correct worden geraden.

Hoe zit het met brute-force aanvallen?

Ervan uitgaande dat je een brute force-aanval uitvoert met een zeer snelle computer en het geluk hebt om op de juiste sleutel te landen na het uitputten van de helft van de toetscombinaties, moet je nog steeds 5,75 x 10 ^ 76 verschillende toetsen proberen.

Als u 100.000.000 sleutels per seconde genereert (wat ver boven de gemiddelde capaciteit van bestaande computersystemen ligt), moet u 1,82 x 1061 jaar wachten voordat u de juiste sleutel vindt.

Behalve dat het hele universum dan dood zou zijn, niet alleen jij.

Sleutellengte is dus een factor die slechts tot op zekere hoogte van belang is. Daarna wordt het irrelevant, zoals in het geval van sleutellengtes groter dan 256 bits.

De echte vraag is de algoritmische sterkte en efficiëntie van de encryptie die WireGuard gebruikt.

Totdat beveiligingsproblemen worden ontdekt in de coderingsalgoritmen van WireGuard, is er geen reden voor alarm alleen omdat het beperkt is tot kortere sleutellengtes.

Wireguard is up there with Mosh in terms of not leaking the network semantics into the user experience: I've had a Mosh session and a Wireguard tunnel open to my home server for days from home, to plane WiFi, to Italian tethering.

Other software, be more like Wireguard and Mosh.

— Filippo Valsorda 💉💉 (@FiloSottile) December 29, 2018

Het feit dat WireGuard de controle van beveiligingsauditeurs en cryptografen heeft doorstaan (die nog steeds aan de gang is) is bemoedigend voor iedereen die twijfelt over de beveiliging van het protocol.

In feite zal het alleen maar beter zijn dan zijn tegenhangers, omdat het meer recent ontwikkelde cryptografische primers gebruikt.

Daarom is WireGuard vanuit het oogpunt van beveiliging ver voor op oudere VPN-protocollen.

De Keerzijde

Oké, dus we hebben alle belangrijke manieren gezien waarop WireGuard klaar is om bestaande tunnelprotocollen aan te vallen.

Maar laten we onder het tapijt gluren en enkele van de potentiële problemen binnen WireGuard zien.

Een onderhanden werk

WireGuard is een gratis open-source project dat nog in ontwikkeling is. Er zijn nog geen officiële stabiele releases uitgebracht.

In de huidige vorm kunt u niet echt vertrouwen op dit protocol, omdat ze waarschijnlijk beveiligingsproblemen bevatten.

WireGuard Status: In ontwikkeling

Vergeet niet dat het protocol nog niet is onderworpen aan de juiste beveiligingscontrole. Dat alles is nog steeds een werk in uitvoering.

Hoewel we genoeg weten om redelijk vertrouwen te hebben in de mogelijkheden van WireGuard wanneer het officieel wordt uitgebracht met een stabiele build, is die tijd nog steeds enkele manieren in de toekomst.

Nog geen Windows-ondersteuning

De hele ontwikkeling van WireGuard wordt uitgevoerd op Linux. Hoewel de experimentele versies er zijn voor macOS, Android en iOS, is er nog geen Windows-client officieel uitgebracht.

Sommige VPN-services bieden echter, zoals ik hieronder zal bespreken, een Windows-app aan via clients van derden.

De ontwikkelaar van WireGuard, Jason Donenfeld, raadt het gebruik van vermeende Windows-clients ten zeerste af:

Let op deze waarschuwing, jongens. We krijgen binnenkort Windows-ondersteuning, maar nog niet.

Mogelijke problemen met bepaalde functies

De VPN-service Perfect Privacy publiceerde een paar maanden geleden een artikel over WireGuard waarin ze vermeldden dat dit protocol bepaalde functies zoals NeuroRouting en TrackStop niet kan ondersteunen.

Dergelijke problemen zullen echter niet noodzakelijkerwijs aanhouden zodra de voltooide versie van WireGuard is uitgebracht. We kunnen ook varianten van het protocol verwachten die beter zullen functioneren met bepaalde VPN-functies.

Problemen met logboekregistratie

Een van de belangrijkste problemen die mijn aandacht hebben gestolen een die door sommige VPN-providers is opgeworpen met betrekking tot het onvermogen van WireGuard om te worden gebruikt zonder gebruikersinformatie te registreren.

Als deze zorgen geldig zijn, zou de wenselijkheid van WireGuard als VPN-protocol ernstig in twijfel worden getrokken.

Volgens AzireVPN:

… als het gaat om WireGuard is het standaardgedrag om eindpunt en toegestaan ip zichtbaar te hebben in de serverinterface, wat niet echt werkt met ons privacybeleid. We mogen niet op de hoogte zijn van uw bron-IP en kunnen niet accepteren dat deze zichtbaar is op onze servers.

Deze jongens waren echter in staat om het logboekprobleem te overwinnen met hulp van de maker van WireGuard-code zelf, Jason. Hij schreef in feite een aangepaste rootkit-achtige module die het probleem oploste.

Perfect Privacy wees ook op hetzelfde houtkapprobleem. AirVPN, aan de andere kant, heeft interesse getoond in WireGuard, maar heeft ook verklaard dat ze het niet in hun service zullen opnemen totdat een stabiele, peer-reviewed en goed gecontroleerde release van het protocol is ontwikkeld.

Het gemeenschappelijke thema in al deze verklaringen en zorgen draait om het feit dat het protocol geenszins een eindproduct is.

Maar gezien het feit dat sommige problemen al worden aangepakt en het feit dat de code op dit moment nog experimenteel is, zullen de meeste gemarkeerde problemen waarschijnlijk te zijner tijd worden opgelost naarmate de ontwikkeling van het protocol verder vordert.

Toekomstige implicaties

Ondanks het feit dat WireGuard nog steeds een experimenteel project is, blijkt het al een buitengewoon veelbelovend protocol te zijn om een aantal belangrijke redenen, waaronder snelheid en veiligheid.

De eerste benchmarktests zijn zeker opmerkelijk genoeg om de aandacht van VPN-providers en gebruikers te trekken.

Of het eindproduct de hype aan kan, is een andere vraag. Maar als de bestaande audits, verificatie door derdenen prestatietests iets zijn om aan voorbij te gaan, zijn de kansen afgestemd in het voordeel van WireGuard.

Momenteel moeten gebruikers uit de buurt blijven van het gebruik van dit protocol. Het is vrijwel alleen interessant voor ontwikkelaars in zijn bestaande experimentele vorm.

Een stabiele release is echter niet zo ver weg van het zien van het daglicht als we zouden kunnen aannemen. Het is heel goed mogelijk dat we de komende maanden een WireGuard v1.0 zullen zien.

Dus, op basis van alles wat we in dit artikel hebben besproken, is dit wat we kunnen verwachten wanneer dit protocol eindelijk een officiële release krijgt:

- Eenvoudige implementatie

- Minder bugs

- Snelle prestaties

- Lage aansluittijden

- Hoge functionaliteit

- Sterke beveiliging

- Uitstekende platformonafhankelijke compatibiliteit

VPN-providers met WideGuard-ondersteuning

Hoewel Donenfeld herhaaldelijk heeft gewaarschuwd dat het gebruik van dit protocol gevaarlijk kan zijn en gebruikers blootstelt aan beveiligingsbedreigingen, bieden sommige aanbiedingen nog steeds WireGuard-protocol in hun VPN-pakketten.

Op het moment van schrijven zijn deze providers:

- Mullvad

- IVPN

- AzireVPN

- Algo VPN

Deze kunnen interessant voor u zijn als u een ontwikkelaar bent. Anders zou ik je aanraden om een beetje geduld te tonen en te wachten tot een geteste en beoordeelde officiële release van WireGuard hier is.

Wat experts zeggen over WireGuard

Sinds het project van start ging, heeft WireGuard veel lof en bewondering gekregen van programmeurs en software-ingenieurs.

Linus Torvalds, de maker van de Linux kernel, had dit te zeggen:

Trouwens, over een niet-gerelateerde kwestie: ik zie dat Jason daadwerkelijk de aantrekkingskracht heeft

verzoek om wireguard in de kernel op te nemen.Kan ik er nogmaals mijn liefde voor uiten en hopen dat het wordt samengevoegd

spoedig? Misschien is de code niet perfect, maar ik heb het afgeroomd en vergeleken.

voor de verschrikkingen die OpenVPN en IPSec zijn, is het een kunstwerk.

Greg Kroah-Hartman verborg ook zijn opwinding niet in het ontwikkelprotocol:

Het was geweldig om Wireguard door de jaren heen te zien rijpen tot iets dat echt goed werkt. Afgelopen week overleefde het het LinuxCon/ ELCE / Kernel Summit-verkeer dankzij Konstantin Ryabitsev en packet.net het opzetten van een server voor ons om te gebruiken … Hopelijk komt er na de netwerkconferentie volgende week een duidelijker stappenplan om het samen te voegen in de kernelboom. De cryptocode in de kernelmodule zal waarschijnlijk mooier moeten spelen met de in-kernel crypto-api’s, wat te verwachten is, maar echt, de huidige in-kernel crypto-api’s hebben een dezer dagen een serieuze opknapbeurt nodig, geen wonder dat Jason zijn eigen interface schreef.

Zelfs de Amerikaanse senator Ron Wyden woog mee door een brief te schrijven aan NIST (National Institute of Standards and Technology) waarin hij de adoptie van WireGuard voor VPN’s van de overheid aanbeveelt.

Onlangs heeft een nieuwe open-source VPN-technologie genaamd Wireguard bekendheid gekregen. Om de veiligheid te garanderen, benadrukt het ontwerp een eenvoudige installatie en minimaliseert het aantal beschikbare opties. Met name Wireguard wordt nu opgenomen in het Linux-besturingssysteem, een duidelijk signaal van zijn brede steun in de technologie- en beveiligingsindustrie…

… Ik dring er bij NIST op aan om samen te werken met belanghebbenden om passende beveiligingsvervangingen te evalueren, waaronder Wireguard, voor gebruik door de overheid.

Het hoofd privacy van private internettoegang draagt regelmatig bij op Reddit. Je kunt hem zijn deskundige mening geven over VPN-gerelateerde subreddits.

In de volgende opmerking onderschrijft hij WireGuard als een geweldig idee, maar waarschuwde gebruikers ook om het te gebruiken terwijl het zich nog in de experimentele fase bevindt:

WireGuard heeft genoeg hoofden gedraaid om me ervan te overtuigen dat Donenfeld iets van plan is dat gewoon ongelooflijk is. Ik bedoel, als amerikaanse senatoren interesse tonen, moet het echt veilig zijn.

Laatste gedachten

WireGuard schudt zeker dingen op in de VPN-industrie, belooft moderne cryptografische technieken, veilige tunneling, uitstekende controleerbaarheid en soepele prestaties.

Enkele van de grootste namen in de wereld van softwareontwikkeling zijn uiterst optimistisch over dit innovatieve VPN-protocol.

Maar tegelijkertijd hebben een paar VPN-bedrijven een paar zorgen geuit met betrekking tot logboekproblemen en compatibiliteit met bepaalde eigen functies.

Hoewel deze zorgen niet kunnen worden genegeerd, zijn ze een beetje voorbarig gezien het feit dat er nog veel werk over is voordat WireGuard zijn opwachting maakt als een volledig ontwikkeld, beoordeeld en gecontroleerd protocol.

En als dat gebeurt, kunnen we getuige zijn van het begin van een nieuw tijdperk van veilig netwerken.

Gerelateerde gidsen: