VPN Leaks, sounds weird right?

What leak am I talking about? Believe it or not, no matter the level of encryption your VPN provider promises to provide, it can very well be susceptible to DNS, WebRTC and IP leaks.

Now I know you have no idea about DNS, WebRTC and IP leaks, but bear with me as I’ll discuss everything in great detail in this VPN leak test guide.

But right now, what I’m trying to say is, you can’t put your blind faith in VPN providers. According to a research, out of 150 VPN apps on Google Play Store, 25% of them suffered from DNS leaks.

IP and DNS leaks are not just limited to Android apps. A study released by Internet Measurement Conference revealed 25 out of 62 VPN providers to be leaking user’s traffic.

Based on such strong concerns, I’ve decided to conduct my own VPN test.

To conduct one of the most thorough research on the internet, I’m going to cover 55 VPN providers in the industry and see which VPNs fail to fulfill their destined purpose.

But before we begin, let’s first start by talking about VPN leaks and its types.

Wat is VPN-lek?

Nu is er geen leerboekdefinitie van VPN-lekken, maar op basis van mijn VPN-test zou ik het uitleggen als:

Een VPN-lek treedt op wanneer het echte IP-adres of DNS van de gebruiker wordt bekendgemaakt, ondanks het gebruik van de gecodeerde privétunnel van een VPN

Meer specifiek:

- Wanneer een VPN-app de stroom van niet-versleuteld verkeer van het apparaat toestaat

- Wanneer een VPN-app een openbaar IP-adres aan derden blootstelt

- Wanneer een VPN-app dns-verzoeken van gebruikers verzendt naar andere openbare DNS-servers dan die van de VPN-provider

Ik wed dat je een van deze lekken minstens één keer hebt meegemaakt met je eigen VPN-service. En waarom niet? Lekken komen immers vrij vaak voor bij low-end of budget VPN-services.

Hier is een scenario voor u:

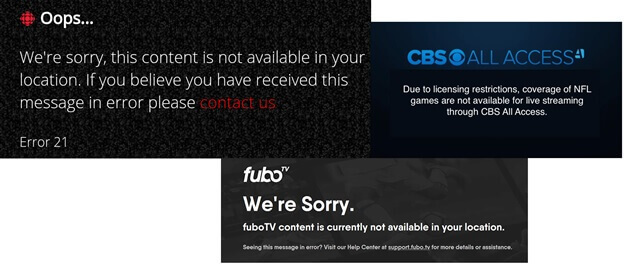

Stel dat u verbinding maakt met een VPN-server van uw keuze en probeert toegang te krijgen tot een geo-geblokkeerde website. Alles lijkt prima en dandy, maar je hebt nog steeds geen toegang tot die specifieke inhoud.

De reden is eenvoudig, de service of website die u probeert te openen, volgt eigenlijk uw echte IP in plaats van het IP-adres van uw VPN-provider. Dat is een duidelijke indicatie van een VPN-lek.

Maar je kunt je VPN-provider niet helemaal de schuld geven van lekken. Hoewel VPN-lekken veel te maken hebben met bugs en gebrekkige protocollen (daarover later meer), zijn niet-geadresseerde kwetsbaarheden in bestaande technologie de belangrijkste verdachte voor het lekken van je ware identiteit.

Over welke technologieën heb ik het?

Browser met behulp van WebRTC, browser plugins en zelfs besturingssystemen op onze telefoons en andere apparaten zijn gewoon om er maar een paar te noemen.

[wpforms id=”167989″ title=”vals” description=”false”]

Soorten VPN-lekken

Er zijn in wezen drie (3) verschillende soorten lekken waar u zich zorgen over moet maken:

- IP-adreslekken (IPv4, IPv6 en Torrent IP-lek)

- DNS-lekken

- WebRTC lekt

Laten we eerst beginnen met IP-lekken…

IP-adreslekken

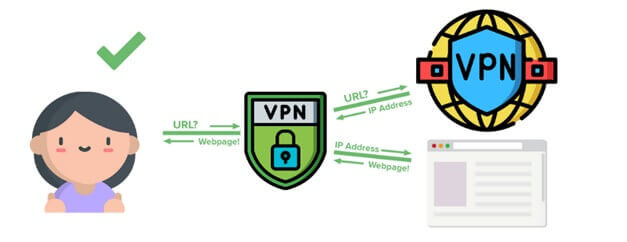

In wezen is een VPN bedoeld om uw online privacy te beschermen door een veilige gecodeerde tunnel tussen u en het internet tot stand te brengen.

Het is bedoeld om uw identiteit en online activiteiten van de rest van de wereld te verbergen door uw oorspronkelijke IP-adres te maskeren.

Aangezien uw IP-adres uw unieke identificatie is, kan uw VPN-service, als deze last heeft van lekken, uw online privacy heel goed in gevaar brengen.

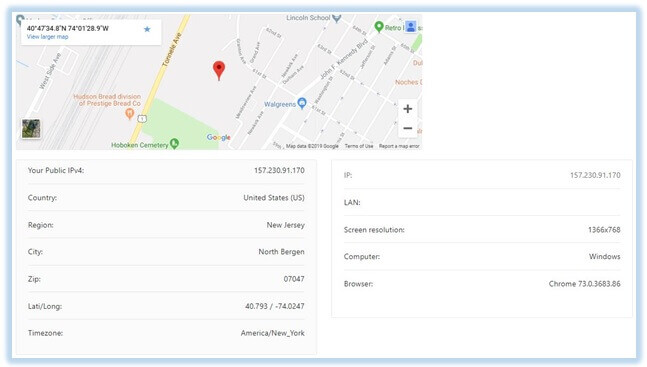

Zelfs als iemand je niet per se kan hacken met behulp van je IP, kan het gemakkelijk veel informatie over je vrijgeven. Dit is wat het opzoeken van een IP-adres op whatsmyip.com over iemand kan onthullen:

Een schijnbaar onschadelijk IP-lek kan in feite iets onthullen dat zo gevoelig is als uw werkelijke geolocatie tot aan de exacte coördinaten.

Een lekkend IP-adres is ook de reden waarom u geen toegang hebt tot geografisch beperkte inhoud en services.

Maar het wordt nog erger:

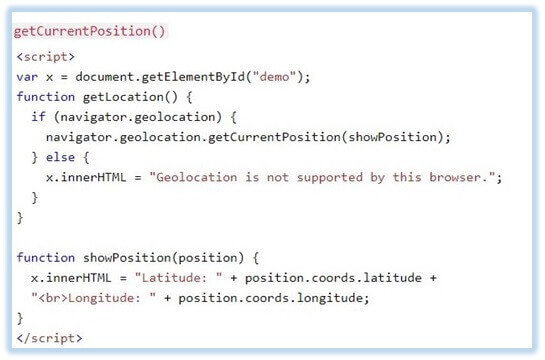

Als iemand echt een onvoltooide klacht met je wil oplossen, kunnen ze je gemakkelijk een link sturen met HTML5 geolocatie-API om je exacte geolocatie te krijgen zonder dat je het weet. [Bron]

DNS-lekken

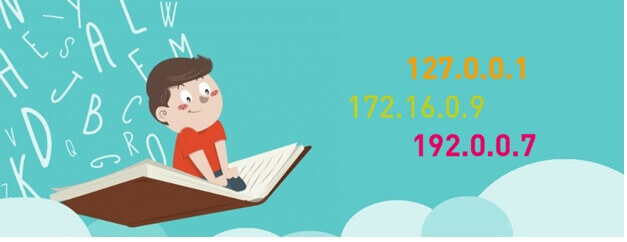

Domeinnaamserver of DNS is in wezen een telefoonboek van internet. Het is een intermediaire entiteit tussen het apparaat van een gebruiker en internet.

DNS-servers converteren hostnamen (zoals www.example.com) naar een computervriendelijk IP-adres (zoals 192.911.1.1).

Omdat we woorden beter onthouden dan de lange combinatie van getallen, zou het voor ons mensen ondraaglijk moeilijk zijn om elk IP-adres dat we willen openen te onthouden. [Bron]

Stel je voor dat je 157.166.226.25 typt om CNNte bezoeken. Een nuttige technologie inderdaad. Wanneer u echter een VPN gebruikt, kan deze schijnbaar nuttige technologie ook de reden zijn voor uw gebrekkige privacy.

Sta me toe om uit te leggen…

Soms, zelfs als de VPN is ingeschakeld en perfect werkt, verwerkt uw VPN-app uw DNS-aanvraag mogelijk niet rechtstreeks. In plaats daarvan kunnen uw DNS-query’s via de DNS-servers van uw IPS worden doorgegeven.

Dit wordt een “DNS-lek” genoemd.

In het geval dat u een DNS-lek ondervindt, kan uw internetprovider of de externe DNS-operators die uw vragen afhandelen, zien welke websites u bezoekt of welke apps u gebruikt.

Aangezien DNS weblinks met elkaar verbindt, kan DNS vrijwel alles wat u online doet nadelig beïnvloeden. Een zwaard met twee einden inderdaad.

Als een VPN-provider uw DNS-query’s niet afhandelt, kan dit beveiligingslek niet alleen ISP’s, maar ook andere entiteiten toestaan om uw internetactiviteiten af te luisteren.

Zoals ik al eerder zei, kun je je VPN-provider niet alles kwalijk nemen, omdat kwetsbaarheden in bestaande technologie ook een lek kunnen vormen.

Neem bijvoorbeeld microsoft’s “Smart Multi-Homed Named Resolution”. Aanvankelijk uitgebracht met Windows 8, smhnr heeft ernstige DNS-lekkage problemen.

Zelfs met de VPN op zijn plaats, SMHNR stuurt DNS-query’s naar alle geconfigureerde DNS-servers in plaats van alleen met behulp van de VPN-providers DNS-servers. [Bron]

Dit onthult duidelijk uw echte IP samen met de sites die u bezoekt, waardoor uw VPN totaal nutteloos wordt. Het is echter enigszins eenvoudig uit te schakelen,als je weet wat je doet.

Maar de gebreken van Microsoft eindigen daar niet alleen, in feite is Windows 10 nog slechter in het afhandelen van DNS-verzoeken met een VPN.

Om dit in perspectief te plaatsen, vanwege de zielig slechte DNS-verwerkingsmechanismen van Windows 10, heeft de CISA-vleugel van het Ministerie van Binnenlandse Veiligheid een officiële waarschuwing (TA15-240A) uitgegeven.

ja! Zo erg is het.

Dat gezegd hebbende, sommige VPN’s worden geleverd met ingebouwde DNS-lekbeveiliging. Deze functie zorgt ervoor dat alle DNS-aanvragen veilig worden afgehandeld in de versleutelde VPN-tunnel.

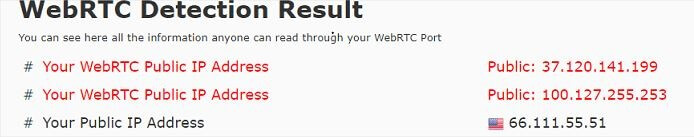

WebRTC-lekken

WebRTC of Web Real-Time Communication is een (VoIP) voice over Internet Protocol voor online communicatie. Het is dezelfde technologie die super nuttige apps zoals WhatsApp en Skype aandrijft.

WebRTC maakt browser-naar-browser-toepassingen mogelijk, zoals spraakoproepen, videochat en P2P-bestandsdeling en zonder plug-ins.

Hoewel het een revolutionaire technologie is, kan het nog steeds uw echte IP-adres blootleggen, zelfs als u een VPN gebruikt.

Volgens een artikel gepubliceerd door TorrentFreak, de enorme fout van WebRTC-technologie toegestaan websites om de thuis IP-adressen van onwetende gebruikers te zien.

TF voegde er verder aan toe dat websites weinig regels code kunnen gebruiken om verzoeken in te dienen bij een STUN-server die vervolgens gebruikers VPN IP-adres, ip-adres thuis en zelfs lokale netwerkadressen kan registreren.

Aangezien WebRTC in wezen een browsergebaseerde technologie is, zijn moderne browsers het meest kwetsbaar.

Daniel Roesler, een onafhankelijke ontwikkelaar was de eerste die de WebRTC kwetsbaarheid bekendmaakte in 2015. Hij publiceerde zelfs code op zijn GitHub-pagina waarmee gebruikers konden corrigeren of hun browsers last hadden van WebRTC-lekken of niet.

Dat gezegd hebbende, hoe smerig webRTC-lekken ook klinkt, het is relatief eenvoudig te patchen. Ik zal het later in deze gids behandelen.

[wpforms id=”167958″ title=”vals” description=”false”]

VPN’s en ongepatchte kwetsbaarheden

Oké, dus soms is je VPN-provider de boosdoener achter je gebrekkige privacy. Neem bijvoorbeeld de beruchte Heartbleed bug van 2014.

Heartbleed insect

Deze bug helpt bij het onderscheppen van bestanden en gegevens die worden beschermd onder de SSL / TLS-codering. Heartbleed kwetsbaarheid heeft meestal invloed op e-mails, instant messaging (IM) en zelfs sommige virtual private networks (VPN’s).

De afschuwelijke bug stelt iedereen in staat om versleuteld verkeer te decoderen door misbruik te maken van de kwetsbare versies van OpenSSL. Als gevolg hiervan kan iedereen met kwade bedoelingen mogelijk toegang krijgen tot vertrouwelijke inloggegevens en deze mogelijk gebruiken voor afluisteren, stelen of zelfs imitatie.

Wat maakt Heartbleed Bug zo uniek?

Welnu, in tegenstelling tot andere enkele softwarebugs die worden gepatcht met nieuwe updates, heeft Heartbleed-bug een relatief groot aantal privé- en andere geheime sleutels blootgesteld aan internet.

Aangezien deze bug is onaangenaam gemakkelijk te exploiteren en laat geen spoor wanneer uitgevoerd, het is een vervelende kwetsbaarheid.

Bugs voor escalatie van bevoegdheden

Privilege Escalation Bug is een andere grote kwetsbaarheid die onlangs opgedoken. De bug werd ontdekt door Security onderzoeker Paul Rascagneres van Cisco Talos in twee mainstream VPN-clients

Volgens het gepubliceerde rapportvan Rascagneres identificeerde hij twee privilege escalatie bugs in zowel NordVPN (CVE-2018-3952) als ProtonVPN’s (CVE-2018-4010) Windows clients.

Hij legde verder uit in zijn rapport dat aangezien beide VPN-providers OpenVPN gebruikten die beheerderstoegang vereist, elke kwaadaardige code die in het OpenVPN-configuratiebestand wordt uitgevoerd, beheerdersrechten kan overschrijven.

Wat betekent dat?

Voor een gemakkelijk begrip kan iedereen die beheerderstoegang krijgt, configuratiebestanden manipuleren door hun eigen kwaadaardige codes in te voegen en willekeurige opdrachten uit te voeren met de zeer specifieke parameters voor het uitvoeren van code.

Rascagneres voegde er ook aan toe dat de reden waarom deze kwetsbaarheid zelfs bestond, te maken heeft met de manier waarop OpenVPN-configuratiebestanden door de service worden behandeld.

Ondanks dat rascagneres de eerste was die deze kwetsbaarheid in VPN-apps identificeerde, was hij niet de eerste die de bug ontdekte. Fabius Watson van het cyberbeveiligings- en adviesbureau VerSprite was zelfs de eerste die de bug in april 2018 rapporteert.

NordVPN en ProtonVPN waren snel om de kwetsbaarheid op te lossen door controles specifiek op “plugin” en “script-security” parameters te implementeren.

Rascagneres was echter nog steeds in staat om deze patch te omzeilen door de genoemde parameters tussen aanhalingstekens te plaatsen.

Rascagneres plaatste zelfs afzonderlijke kwetsbaarheidsrapporten voor zowel NordVPN als ProtonVPN om zijn bevindingen te ondersteunen.

Deze kwetsbaarheden werden ontdekt in de volgende versies van NordVPN en ProtonVPN:

- 14.28.0

- 5.1.

Dat gezegd hebbende, hebben beide providers deze bug opgelost door updates uit te brengen die voorkomen dat onbevoegde gebruikers OpenVPN-configuratiebestanden wijzigen.

Als u uw VPN-client nog niet hebt bijgewerkt, waar wacht u dan nog op?

[wpforms id=”167963″ title=”vals” description=”false”]

VPN-lekken en de impact ervan op uw privacy

Hoewel VPN-lekken misschien niet zo groot zijn als VPN-providers die gebruikersgegevens registreren,kan het je nog steeds in veel problemen brengen.

Afgezien van het feit dat u geen toegang hebt tot weinig streamingdiensten, kan gelekte DNS er bijvoorbeeld toe leiden dat uw gegevens worden overgedragen aan wetshandhavingsinstanties.

Sta me toe om uit te leggen…

Aangezien de DNS-server die u gebruikt meestal van uw internetprovider is, worden alle aanvragen die u naar die DNS-servers verzendt, geregistreerd en onderhouden in de database.

Als u betrokken raakt bij iets dat als illegaal wordt beschouwd in uw gerechtelijke wetten, kunnen uw opgeslagen logboeken u laten vervolgen in de rechtbank.

In het Verenigd Koninkrijk zijn ISP’s bijvoorbeeld verplicht om alle gegevens over te dragen aan de autoriteiten op grond van de Investigatory Powers Bill.

Aangezien Het Verenigd Koninkrijk een actief onderdeel is van de 5 eyes surveillance alliance,kunnen alle blootgestelde gegevens u in de problemen brengen met de autoriteiten. Dat is als je daadwerkelijk iets illegaals begaat.

In de Verenigde Staten kunnen ISP’s echter gelekte gegevens verkopen aan marketingbedrijven, zelfs als u online niets illegaals doet.

Sinds de voorstellen voor breedbandprivacybescherming van FCC door het Congreszijn afgewezen, kunnen internetproviders zoals Comcast,AT&T, Time Warner, Verizon en anderen persoonlijke gegevens zoals de browsegeschiedenis verkopen zonder voorafgaande toestemming.

Volgens sectie (D) van de 47 U.S. Code §?222. Privacy van klantinformatie, “Niets in deze sectie verbiedt een telecommunicatiemaatschappij om rechtstreeks of onrechtstreeks via zijn agenten gebruik te maken van, openbaar te maken of toegang te verlenen tot bedrijfseigen netwerkinformatie van klanten”.

Hoewel ISP’s al jaren persoonlijke gegevens verkopen, met meer macht, kunnen ze aanzienlijke datasets genereren over online activiteiten van bepaalde demografische gegevens.

Om een punt te maken, kunnen ISP’s verzamelde gegevens gebruiken om een zeer nauwkeurige persona van u op te bouwen die aan marketeers kan worden verkocht.

[wpforms id=”167973″ title=”vals” description=”false”]

Testcriteria

In tegenstelling tot andere websites die het te ingewikkeld maken om VPN-lekken te testen door geavanceerde tools te introduceren, ga ik mijn VPN-test eenvoudig en eenvoudig houden.

In plaats van ingewikkelde tools te gebruiken, ga ik een heleboel run of the mill online VPN-lektesttools gebruiken.

Reden?

Om eerlijk te zijn, zowel geavanceerde als basis VPN-testtools zullen sowieso dezelfde resultaten opleveren, waarom zou je overdreven gecompliceerde methoden gebruiken om VPN te testen?

Dat gezegd hebbende, hier een deel van de VPN-testsite die ik zal gebruiken om mijn VPN te testen:

- https://ipleak.net/

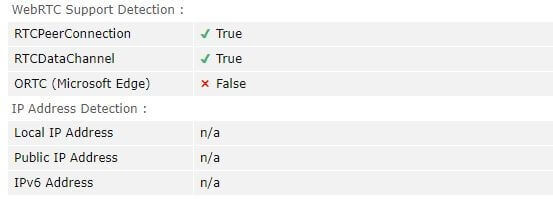

- https://browserleaks.com/webrtc

- https://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- https://doileak.net/

Het is ook vermeldensgetuigend dat ik misschien niet alle bovengenoemde tools gebruik voor elk van de VPN’s die ik in deze VPN-testgids zal bespreken. In plaats daarvan ga ik elk van de tools in variaties gebruiken.

VPN’s die niet lekken

Hoewel sommige VPN’s af en toe last hebben van lekken, zijn er weinig uitzonderingen die niet lekken, althans dat is wat ik heb ervaren in mijn VPN-test.

Hieronder heb ik een lijst samengesteld met enkele betaalde en gratis test VPN die niet lekte tijdens mijn testen. Ik zal meer VPN’s aan deze lijst toevoegen terwijl ik meer VPN’s test.

1. ExpressVPN – GESLAAGD

Testserver: Canada

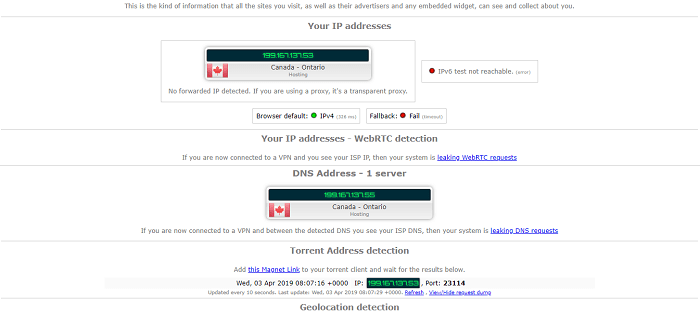

Ik begon mijn VPN-test met express VPN DNS-lektest en ik was meer dan tevreden met de resultaten. Zoals je misschien hebt gemerkt, is mijn IPV6-adres niet zichtbaar. Zo is mijn kantoornetwerk opgezet.

Ik kwam neer op WebRTC-lek en IPLeak.net kon geen lek detecteren op mijn test VPN-verbinding. Omdat ik WebRTC niet heb uitgeschakeld in mijn browser voorafgaand aan de test, is het niet kunnen zien van IP een zeer goed teken.

Ik heb zelfs een Torrent-lek VPN-test uitgevoerd en ExpressVPN heeft dat ook zonder hik gewist.

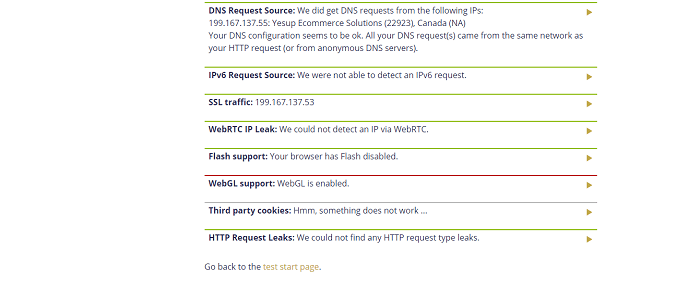

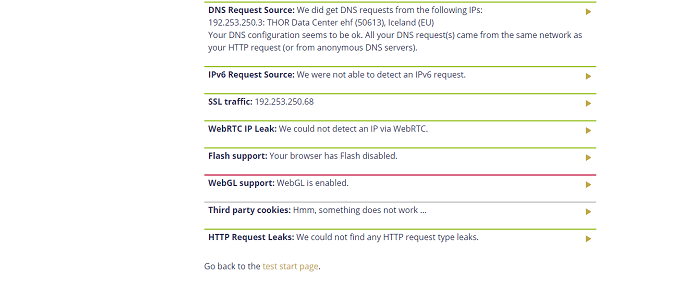

Het uitvoeren van dezelfde lektest op Doileak.com, en ik kwam geen lekken tegen met ExpressVPN ingeschakeld.

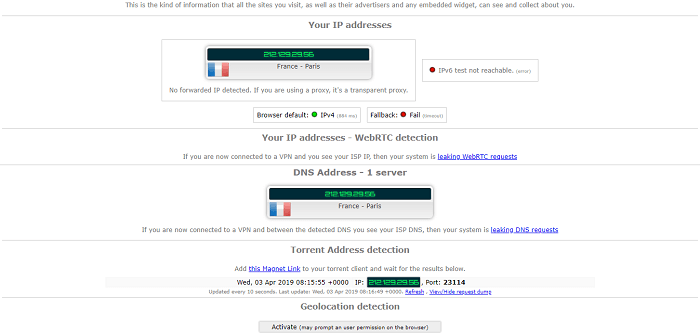

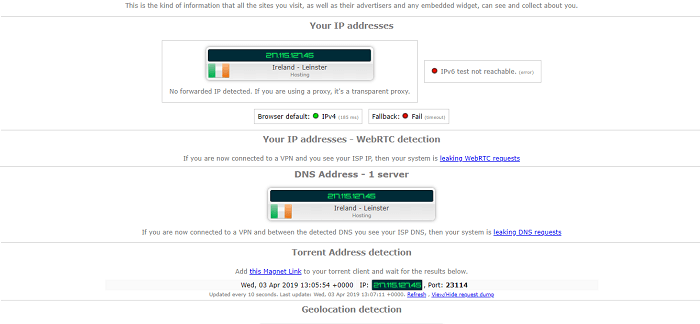

2. NordVPN – GESLAAGD

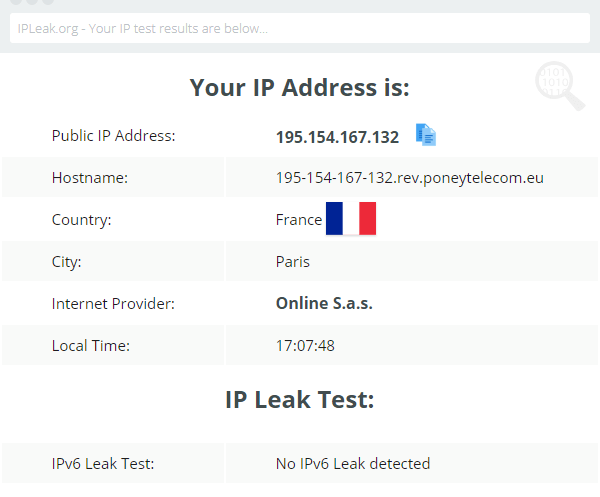

Testserver: Frankrijk

Vervolgens heb ik NordVPN getest. Voor deze VPN-test heb ik verbinding gemaakt met een van hun servers in Frankrijk. In mijn test lekte NordVPN mijn echte IP niet.

NordVPN slaagde ook voor dns-, webrtc- en torrent-lektest zonder problemen op zowel IPleak.net als Doileak.com.

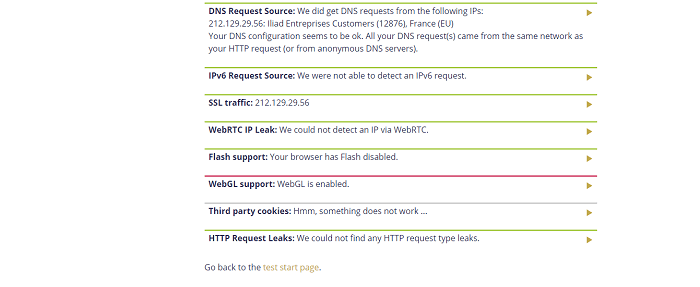

3. Surfshark – GESLAAGD

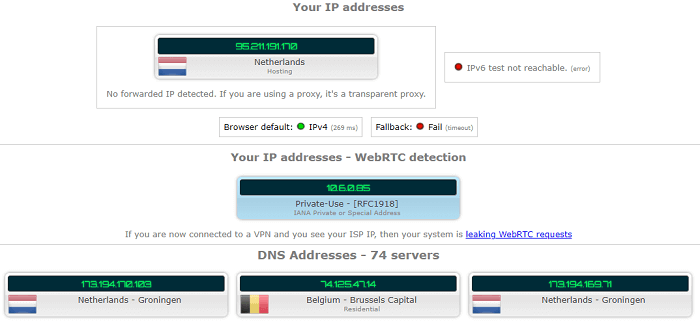

Testing Server: Nederland

En het was hetzelfde verhaal met Surfshark’s test VPN, er werden geen IP,DNS, WebRTC of Torrent lekken gedetecteerd.

Ik heb Surfshark zelfs getest met Doileak.com en er werden geen lekken gedetecteerd.

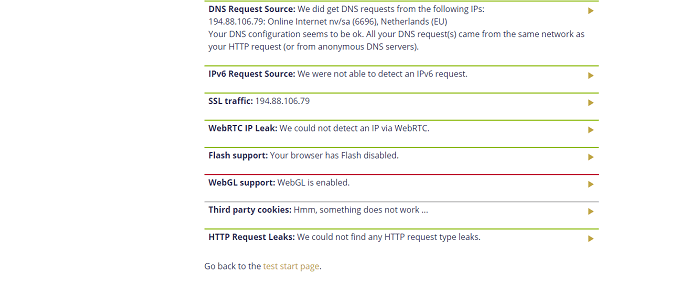

4. IPVanish – GESLAAGD

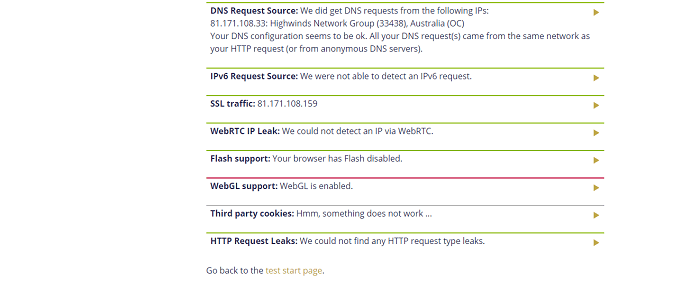

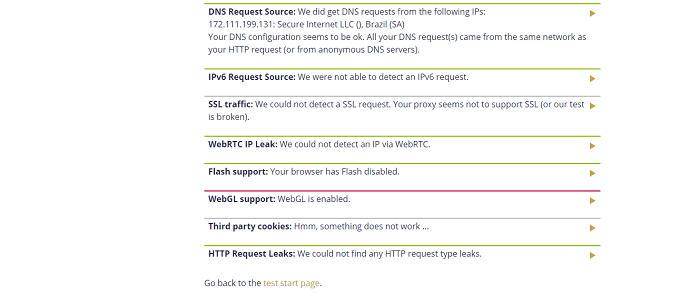

Testserver: Australië

IPVanish lekte ook niet.

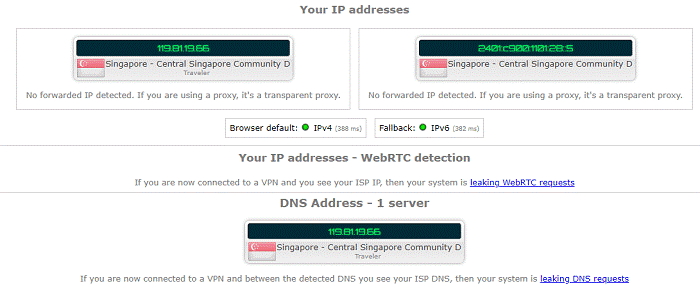

Ik maakte verbinding met de Australische server van IPVanish om te testen en zeker genoeg, IPleak.net bevestigd dat ik in feite de Australische server gebruikte tijdens mijn VPN-test.

Mijn WebRTC was niet zichtbaar en mijn Torrent IP was hetzelfde als het IP-adres van de VPN-server met wie ik was verbonden.

Hoewel mijn DNS-adres anders was dan mijn IP-adres, werd mijn werkelijke IP-adres nog steeds niet onthuld.

Veilig en beveiligd.

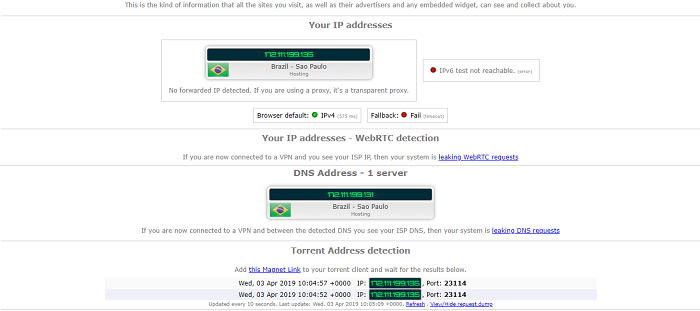

5. Ivacy – GESLAAGD

Testserver: Brazilië

Hoewel Ivacy een relatief kleine provider is, lekte het nog steeds niet mijn werkelijke IP. Ik moet zeggen, het verraste me. Het is ook een van de weinige VPN’s die in Brazilië werken.

[wpforms id=”167975″ title=”vals” description=”false”]

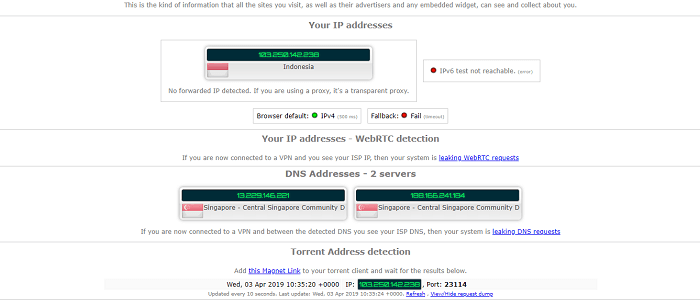

6. VyprVPN – GESLAAGD

Testserver: Indonesië

Verderop op deze lijst hebben we VyprVPN. Dit is een andere test VPN waarvan ik dacht dat het zeker zou lekken tijdens mijn VPN-test, maar eigenlijk niet deed.

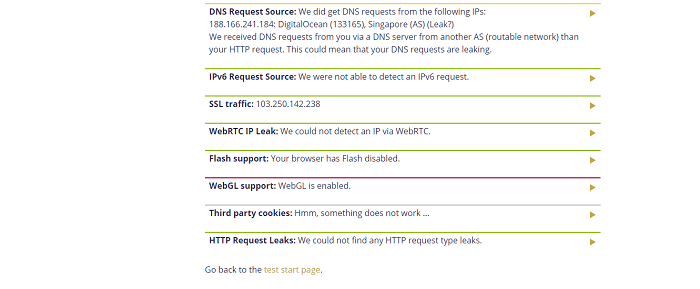

7. StrongVPN – GESLAAGD

Testserver: Polen

Een andere minder bekende VPN die mijn VPN-test haalde, was StrongVPN. Het lekte niet alleen mijn IP-adres niet, maar slaagde er ook in om de WebRTC-lektest te doorstaan.

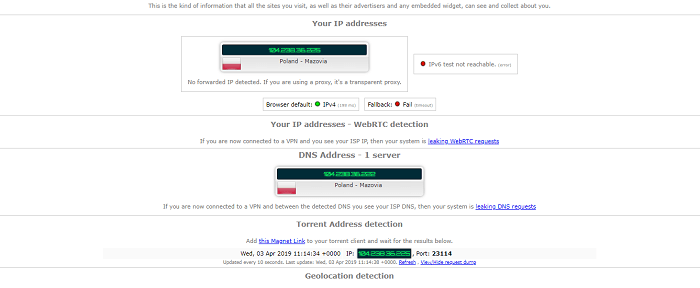

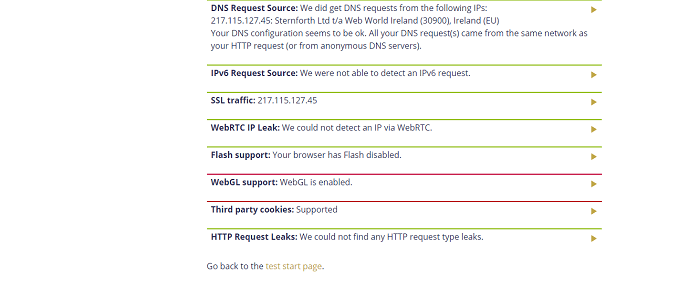

8. TunnelBear – GESLAAGD

Testserver: Ierland

Lekken zijn iets dat je normaal gesproken verwacht van gratis providers. Met dat in gedachten heb ik de lektest uitgevoerd met TunnelBear.

Verrassend genoeg lekte TunnelBear niet. Ik wou dat andere gratis VPN’s (ehm, ehm Hola VPN) van TunnelBear zouden leren.

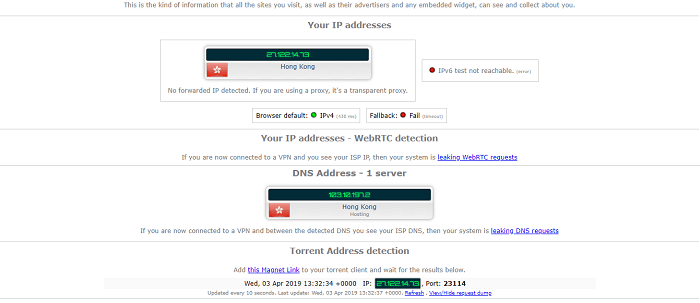

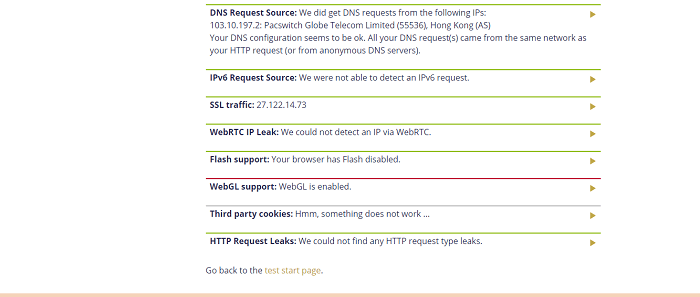

9. Windschrijver – GESLAAGD

Testserver: Hong Kong

Een andere VPN die niet lekte in deze lijst is Windscribe. WebRTC-lek was nergens te vinden en mijn IP, DNS en torrent IP ook.

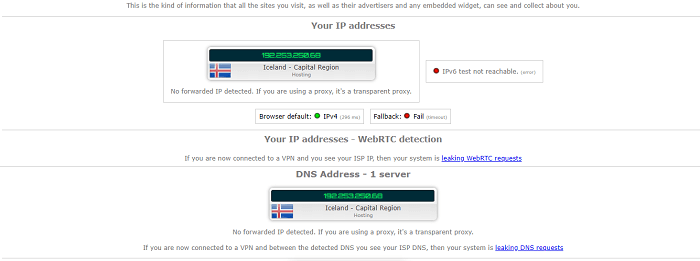

10. PureVPN – GESLAAGD

Testserver: IJsland

PureVPN slaagde ook zonder problemen voor de test. Het lekte mijn echte IP niet, noch had het last van WebRTC, DNS of Torrent IP-lek.

[wpforms id=”167977″ title=”vals” description=”false”]

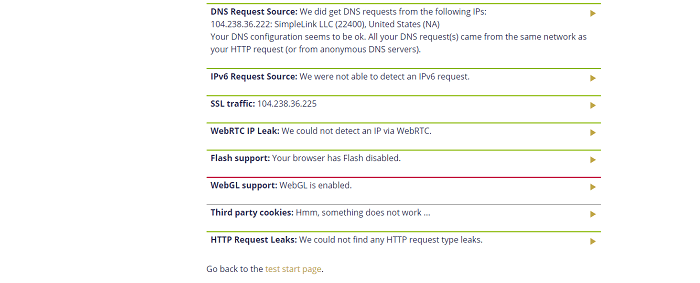

11. Privé internettoegang – GESLAAGD

Testserver: Australië

12. VPN Unlimited – GESLAAGD

Testserver: VERENIGDE STATEN

13. AVG Secure VPN – GESLAAGD

Testserver: VERENIGDE STATEN

14. Betternet – GESLAAGD

Testserver: VERENIGDE STATEN

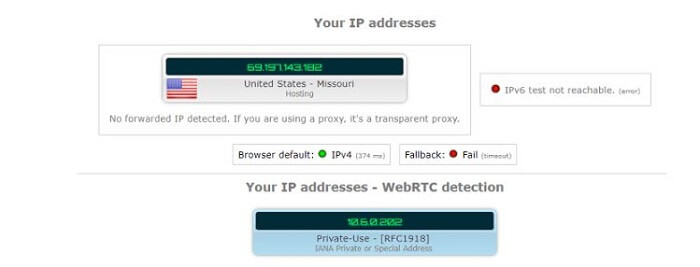

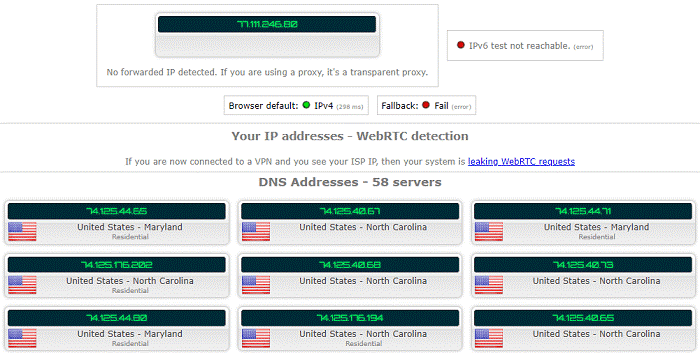

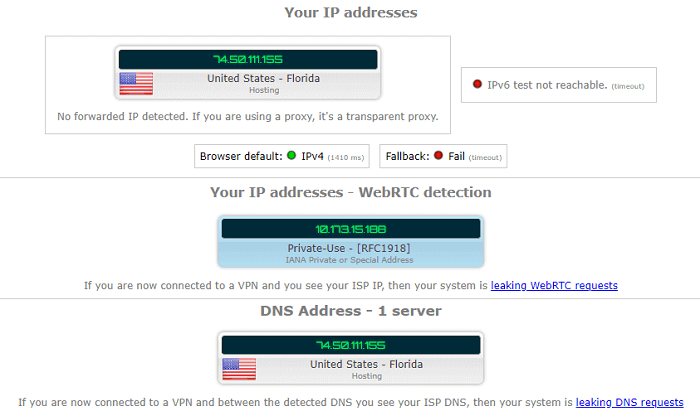

Hoewel het lijkt alsof Betternet WebRTC lekt van de VPN-lektest, omdat het mijn werkelijke IP niet weergeeft, lijdt het niet aan lekken.

15. VPNSecure – GESLAAGD

Testserver: VERENIGDE STATEN

16. KeepSolid Business VPN– GESLAAGD

Testserver: VERENIGDE STATEN

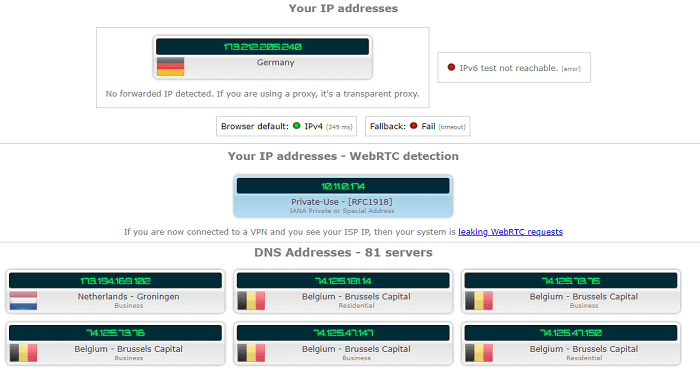

KeepSolid is erin geslaagd om mijn VPN-lektest zonder problemen te doorstaan. Voor deze VPN heb ik drie verschillende tools gebruikt om te zien of het een lek zal veroorzaken.

17. Connecto VPN– GESLAAGD

Testserver: VERENIGDE STATEN

18. Tunnello VPN– GESLAAGD

Testserver: VERENIGDE STATEN

19. Bevestigde VPN– GESLAAGD

Testserver: VERENIGDE STATEN

20. Hotspot Shield– GESLAAGD

Testserver: VERENIGDE STATEN

[wpforms id=”167979″ title=”vals” description=”false”]

21. Proton VPN– GESLAAGD

Testserver: VERENIGDE STATEN

22. Trust.Zone– GESLAAGD

Testserver: Zuid-Afrika

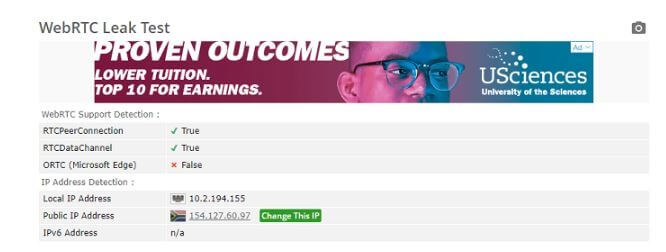

Hoewel de WebRTC-test zichtbaar lokaal IP- en openbaar IP-adres weergeeft, is het niet mijn echte IP. Om een lang verhaal kort te maken, Trust.Zone slaagde ook zonder problemen voor mijn VPN-lektest.

23. Cactus VPN– GESLAAGD

Testserver: VERENIGDE STATEN

24. Psiphon VPN– GESLAAGD

Testserver: VERENIGDE STATEN

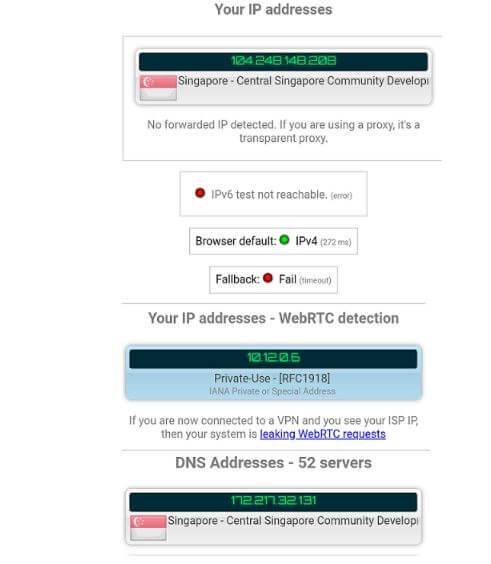

25. Turbo VPN– GESLAAGD

Testserver: Singapore

26. Verberg mijn IP VPN – GESLAAGD

Testserver: VERENIGDE STATEN

27. Avast SecureLine– GESLAAGD

Testserver: VERENIGDE STATEN

28. VPNBook– GESLAAGD

Testserver: VERENIGDE STATEN

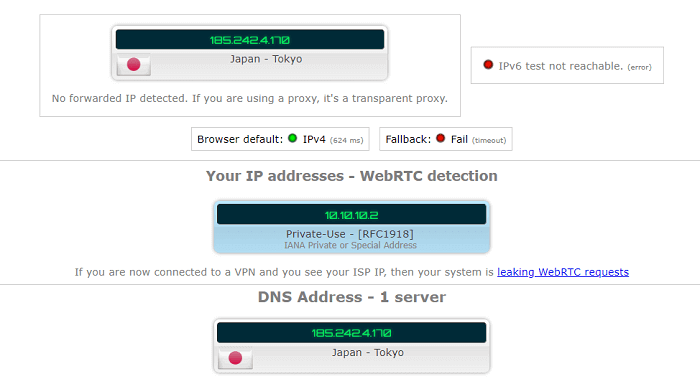

29. VPNGate– GESLAAGD

Testserver: Japan

30. Opera VPN– GESLAAGD

Testserver: VERENIGDE STATEN

[wpforms id=”167981″ title=”vals” description=”false”]

31. SurfEasy VPN– GESLAAGD

Testserver: VERENIGDE STATEN

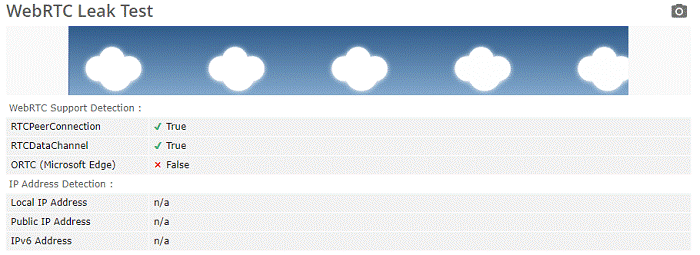

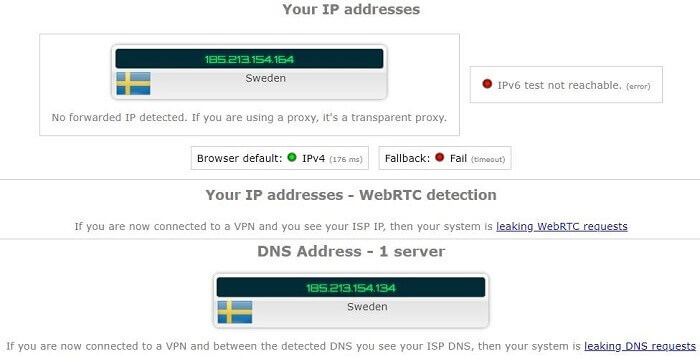

32. Mullvad VPN– GESLAAGD

Testserver: Zweden

33. F-Secure Freedome VPN– GESLAAGD

Testserver: Singapore

34.B.VPN – GESLAAGD

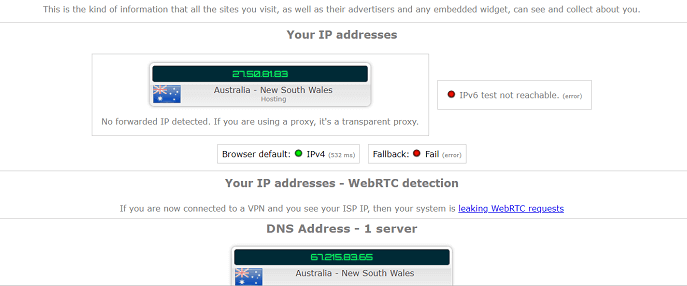

Testserver: Australië

35. VPN-verkeer – GESLAAGD

Testserver: Frankrijk

36. IPinator VPN– GESLAAGD

Testserver: VERENIGDE STATEN

37. Blokloze VPN– GESLAAGD

Testserver: VERENIGDE STATEN

38. Security Kiss VPN– GESLAAGD

Testserver: VERENIGDE STATEN

39. Seed4.Me VPN– GESLAAGD

Testserver: VERENIGDE STATEN

40. HideIPVPN– GESLAAGD

Testing Server: Nederland

[wpforms id=”167982″ title=”vals” description=”false”]

41. Deblokkeer VPN– GESLAAGD

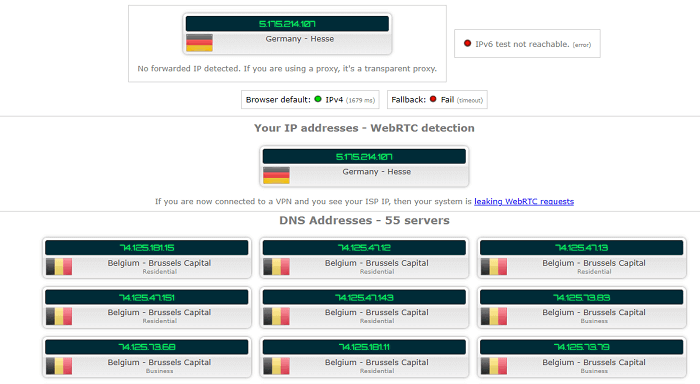

Testserver: Duitsland

42. PerfectVPN– GESLAAGD

Testserver: VERENIGDE STATEN

VPN’s die lekken

Niet alle VPN-providers zijn lekvrij en kunnen je in de problemen brengen. Hier zijn 10 services die ik tijdens het testen ip/DNS heb gelekt:

- Hola

- Hoxx VPN

- Vpn aanraken

- BTGuard

- Ace VPN

- SecureVPN

- VPN.ht

- Versnellen

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”vals” description=”false”]

Hoe test je een VPN op lekken?

Nu je weet welke VPN-providers je moet vertrouwen en welke je moet vermijden, hoe kan een beginnende VPN-gebruiker zoals jij en ik controleren op lekken?

Om eerlijk te zijn, het identificeren van VPN-lekken is een vrij eenvoudige zaak, maar je moet er zowel volhardend als waakzaam over zijn. Er zijn tal van online tools die u kunt gebruiken om zelf naar lekken te zoeken.

Wat echter niet zo eenvoudig is, is eigenlijk repareren, of moet ik zeggen het patchen van VPN-lekken. Maak je echter geen zorgen, ik zal het je supereenvoudig maken.

Hoe dan ook, hier is hoe u uw VPN kunt testen op lekken:

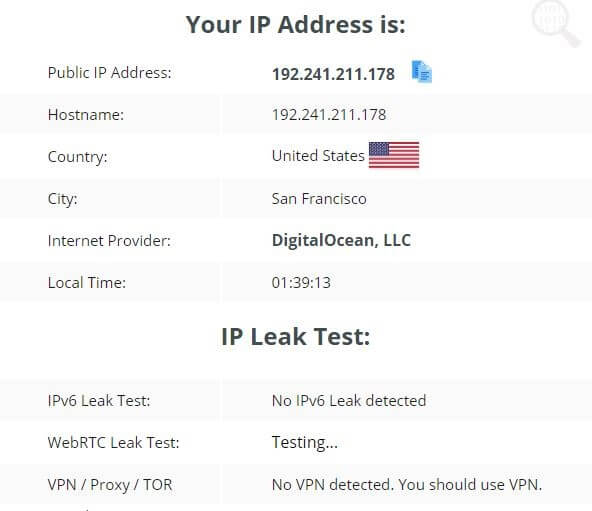

1) Begin met het identificeren van uw lokale IP-adres

Allereerst moet u zoeken naar het lokale IP-adres van uw internetverbinding. Dit IP-adres wordt aan u toegewezen door uw internetprovider. U moet uw IP controleren zonder verbinding te maken met de VPN.

Om te zoeken naar uw openbare IP-adres, ook bekend als uw oorspronkelijke IP-adres, kunt u websites zoals WhatIsMyIP.comgebruiken. Noteer dit IP-adres omdat dit het IP-adres is dat u niet wilt dat uw VPN lekt.

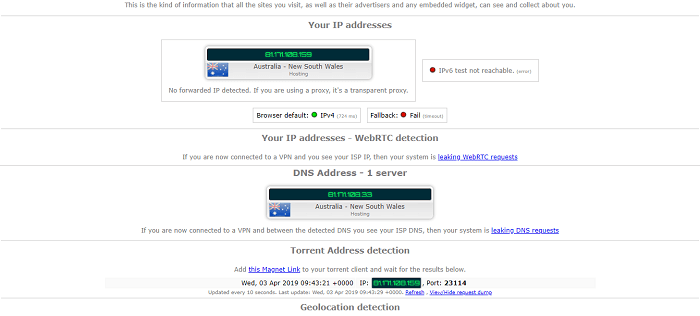

2) Voer vervolgens een basistest uit

Nu moet u een basistest uitvoeren. Dit om te controleren of de testtool zelfs goed werkt of niet.

Nu je VPN nog steeds is losgekoppeld, ga je naar IPLeak.net. U hoeft niet meerdere tools te gebruiken, omdat IPLeak.net gecombineerde controles op IP-, WebRTC- en DNS-lekken tegen uw internetverbinding.

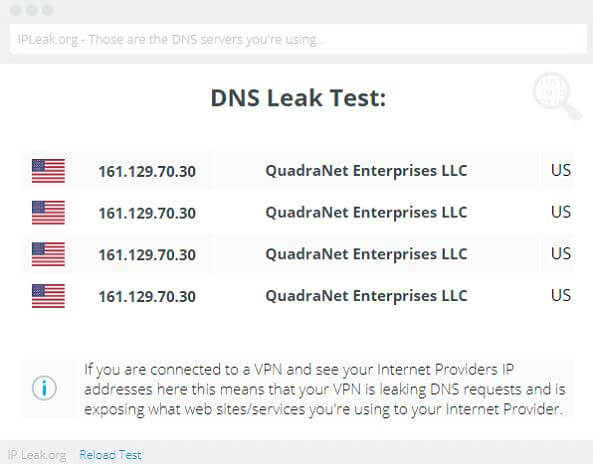

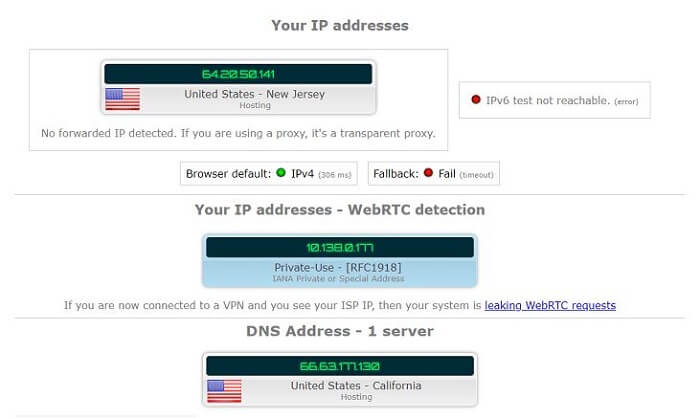

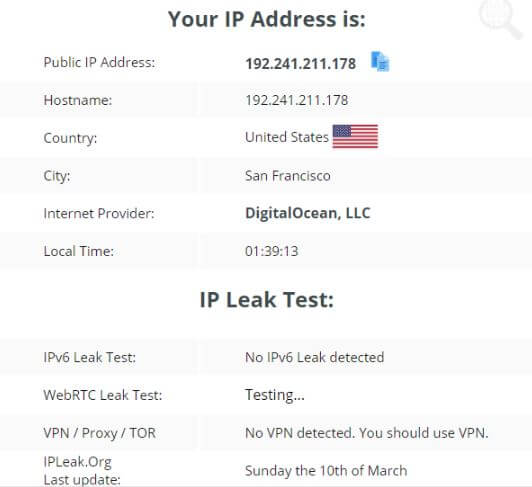

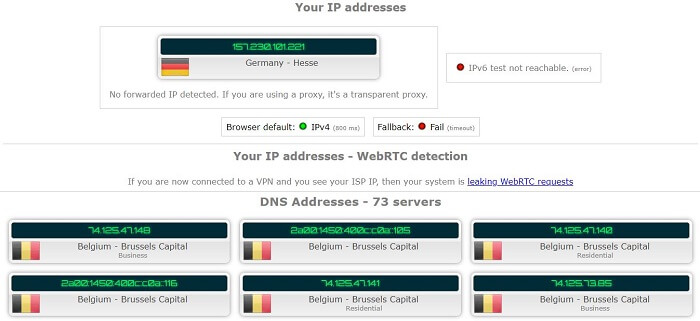

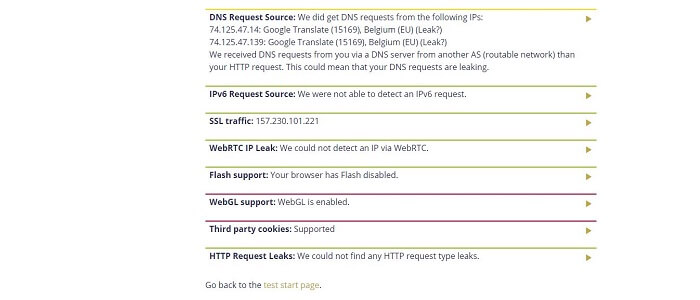

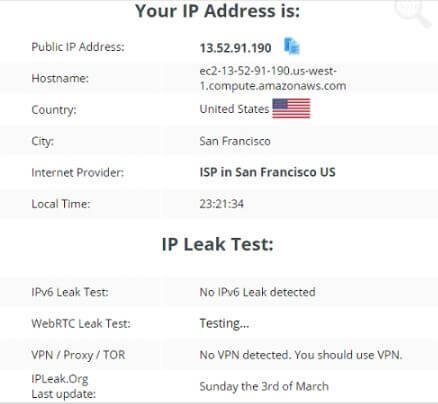

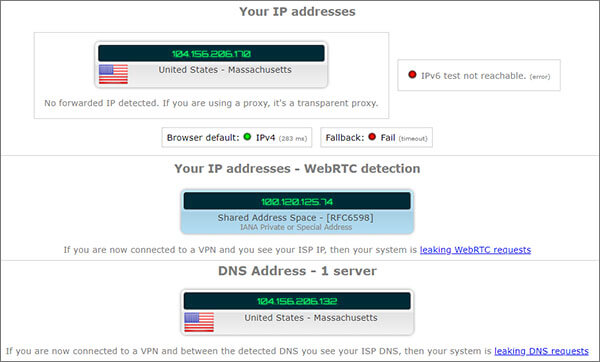

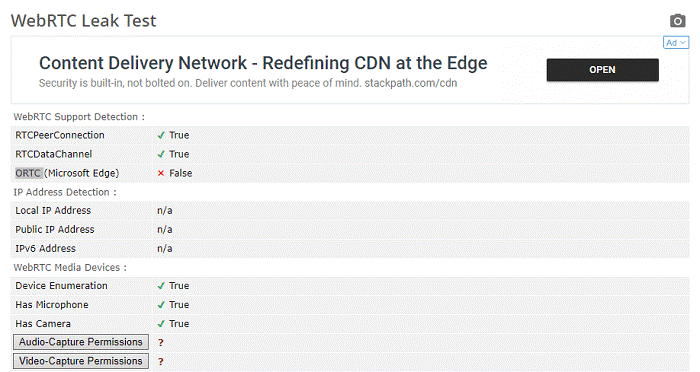

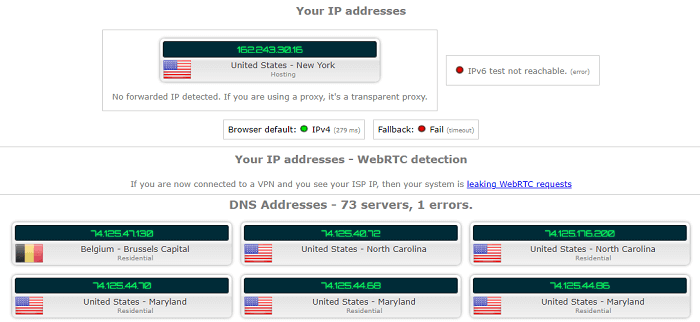

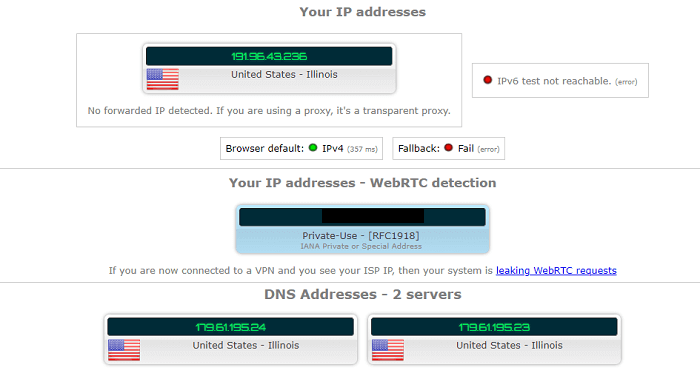

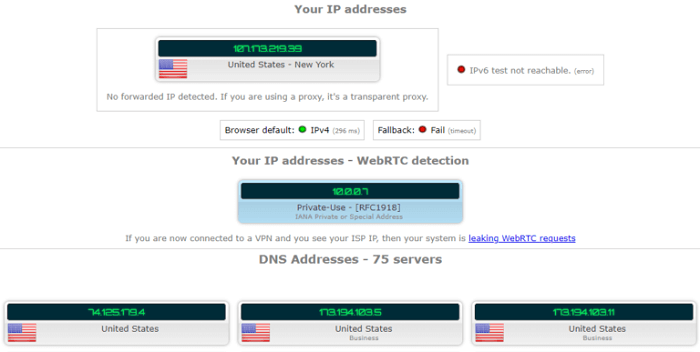

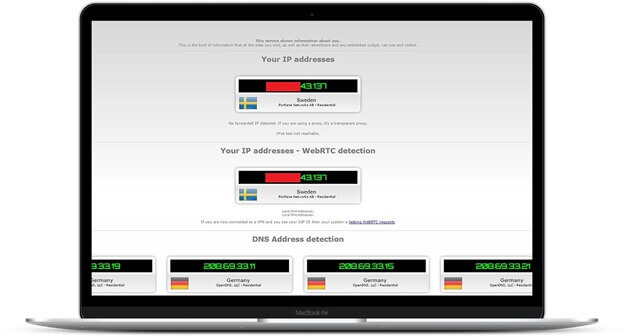

Zo moeten de testresultaten eruit zien:

Zoals u kunt zien, toont de bovenstaande schermafbeelding mijn IP-adres en de DNS-servers die ik gebruik. De test toont ook aan dat mijn browser in feite lijdt aan een WebRTC-lek.

Dus nu je basislezing hebt, kun je doorgaan naar de echte test.

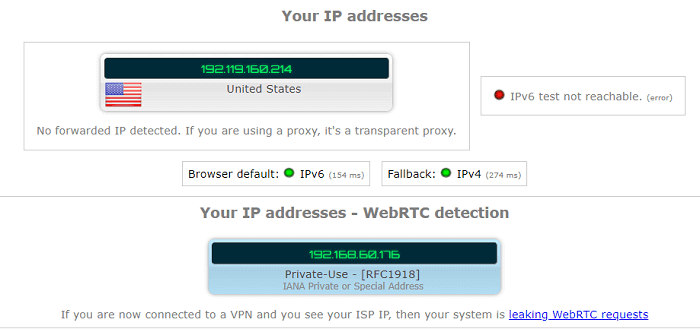

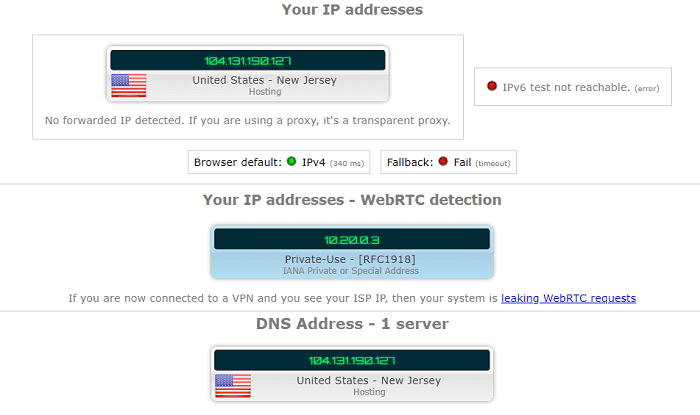

3) Verbind uw VPN en voer de test opnieuw uit

Nu moet u uw VPN-verbinding inschakelen en verbinding maken met een VPN-server naar keuze. Zodra u klaar bent met de vereisten, moet u de test opnieuw uitvoeren.

Net als voorheen, ga naar IPleak.net en voer de test uit. Als u een betrouwbare VPN met lekbeveiliging gebruikt, mogen uw resultaten uw oorspronkelijke IP-adres niet bekendmaken.

Meer specifiek zou u uw oorspronkelijke IP-adres niet bovenaan de pagina moeten zien, in de sectie WebRTC en u moet uw IP absoluut niet zien in de sectie DNS-adres.

Een andere manier om te controleren op lekken

Hoewel IPleak.net en andere dergelijke tools voldoende zijn om te controleren of uw VPN lekt, zijn deze tools mogelijk niet voldoende voor sommige gebruikers, omdat het verzenden van DNS-verzoeken naar controletools vereist.

Aangezien u ten minste één keer een verzoek met uw werkelijke IP-adres verzendt naar de servers van de checkertool, kan uw IP-adres worden geregistreerd. Ik speculeer dit echter gewoon en die van hen is er geen echt bewijs van.

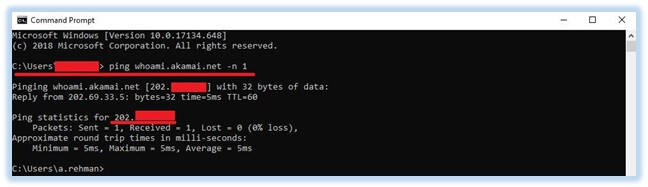

Hoe dan ook, als je paranoïde bent zoals ik, kun je de opdrachtprompt gebruiken om de VPN-beveiliging als alternatief te testen. Zo doe je dat zelf:

1) Open de opdrachtprompt op uw Windows-computer en voer het adres van de testserver in dat u vertrouwt. Als u geen servers kent, kunt u het volgende gebruiken:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Typ in de opdrachtprompt ping [server name] -n 1. Als dit niet duidelijk genoeg is, vervangt u de servernaam door een van de bovengenoemde servers. Voorbeeld: “ping whoami.akamai.net -n 1“.

Nadat u de opdracht hebt uitgevoerd, moet u ervoor zorgen dat u geen daadwerkelijk IP-adres in de resultaten ziet. Als dat helaas het geval is, heb je mijn vriend een lekkende VPN.

Hier is hoe de VPN-testerresultaten eruit moeten zien:

[wpforms id=”167985″ title=”vals” description=”false”]

Hoe VPN-lekken te repareren?

Nu kunt u niet elke kwetsbaarheid oplossen waar VPN’s last van hebben, maar u kunt IP-, WebRTC- en DNS-lekken vrij eenvoudig patchen.

Zo kunt u ervoor zorgen dat uw VPN geen last heeft van lekken…

1) Krijg een betrouwbare VPN

De eerste en gemakkelijkste optie die u hebt, is om te kiezen voor VPN-services met ingebouwde lekbescherming. NordVPN en ExpressVPN beweren beide lekbescherming te bieden. Zoals ik al eerder zei, houdt lekbeveiliging alles binnen de gecodeerde tunnel.

2) Weg met WebRTC

Aangezien de meeste moderne browsers WebRTC vooraf hebben ingeschakeld, kan dit de bron zijn van uw lekkende IP.

Wat is erger?

Hoewel u WebRTC kunt uitschakelen in browsers zoals FireFox, kunt u dit niet doen in Google Chrome. Omdat er geen in-app-manier is om WebRTC uit te schakelen in Chrome en Opera, moet je vertrouwen op plug-ins van derden.

WebRTC uitschakelen in FireFox

Het uitschakelen van WebRTC in uw FireFox-browser is super eenvoudig. Omdat er een in-app-oplossing is om WebRTC uit te schakelen, hoeft u alleen maar toegang te krijgen tot de juiste instelling om er vanaf te komen.

Zo doe je dat…

Ga naar de adresbalk en typ about:config in. Zodra u op enter klikt, ziet u een waarschuwingsbericht.

Wees echter niet bang, klik gewoon op de knop “Ik accepteer het risico!” en je bent halverwege. Typ nu in de zoekbalk “media.peerconnection.enabled” en wijzig de waarde van de instelling die wordt weergegeven in False.

Zo kunt u WebRTC volledig uitschakelen in Firefox.

WebRTC uitschakelen in Chrome & Opera

Het uitschakelen van WebRTC in Chrome en Opera is niet zo eenvoudig in vergelijking met FireFox. Zoals ik al eerder zei, zou u moeten vertrouwen op add-ons van derden.

Houd er echter rekening mee dat plug-ins niet volledig effectief zijn. Daarmee bedoel ik in sommige omstandigheden dat je browser nog steeds kan lekken.

Hier zijn enkele browserplug-ins die u kunt bekijken op de Chrome Store of Opera Add-ons-pagina.

Dat gezegd hebbende, omdat Chrome en andere Google-producten een grote pijn in de nek kunnen zijn als het gaat om privacy, stel ik voor dat je het eens probeert.

3) Repareer uw lekkende IP

Het repareren van IP-lekken kan voor het grootste deel behoorlijk lastig zijn. Als je echter geluk hebt, kun je gewoon rommelen met een paar instellingen in de VPN-app om zowel DNS- als IPv6-lekken te patchen.

Als uw VPN-app dergelijke aanpassingen niet ondersteunt, moet u zowel DNS- als IPV6-instellingen handmatig uitschakelen op het door u gewenste apparaat.

Voor demonstratiedoeleinden laat ik u zien hoe u DNS- en IPV6-instellingen op uw Windows-machine kunt uitschakelen.

De reden waarom ik voor Windows kies, is omdat het het meest gebruikte platform is, en ook omdat het zo verdomd lek is.

Zoals ik al eerder zei, behandelt Windows DNS-verzoeken zeer slecht. Zelfs als VPN is ingeschakeld, kunt u nog steeds lekken tegenkomen.

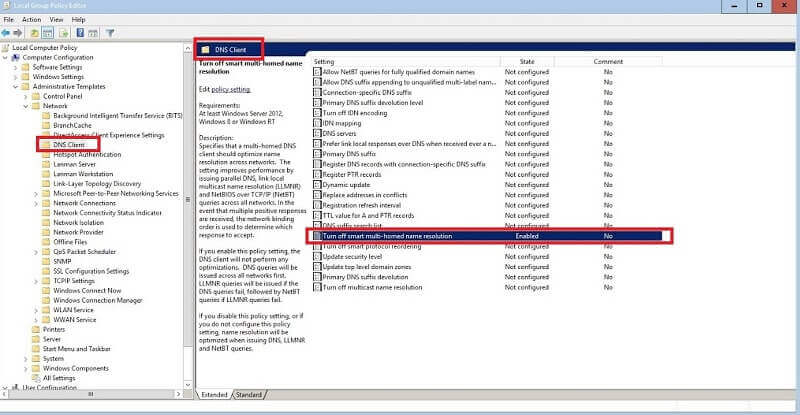

Laten we daarom beginnen met het uitschakelen van de functie Slimme multi-homed benoemde resolutie uitschakelen in de groepsbeleidseditor.

Smart Multi-Homed Named Resolution uitschakelen

1) Begin met naar Group Policy Editor te gaan. Druk hiervoor op Windows + R en typ “gpedit.msc”

2) Navigeer vervolgens naar Dns-client van administrative templates > Network en zoek naar > “Slimme naamomzetting met meerdere huizen uitschakelen”.

3) Dubbelklik nu op de instelling, klik op “Inschakelen” en druk vervolgens op de knop “OK”

Dat is het, je hebt zojuist de vervelende Smart Multi-Homed Named Resolution-functie met succes uitgeschakeld.

DNS-servers handmatig instellen

De tweede optie die u moet lekkende DNS op uw Windows-machine repareren, is door uw gewenste DNS-servers handmatig te configureren. Dit is duidelijk een veel gemakkelijkere optie dan degene die ik je eerder liet zien.

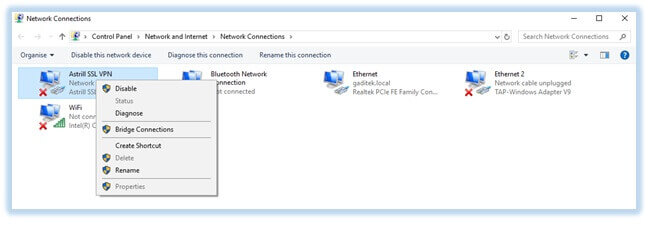

Om dat te doen, moet u naar de instelling “Netwerkverbindingen” op uw Windows-computer gaan. Volg gewoon de onderstaande stappen en u moet in een mum van tijd klaar zijn.

1) Ga naar > Configuratieschermnetwerk- en > internetnetwerkverbindingen en klik met de rechtermuisknop op de netwerkadapter waarvoor u de instellingen wilt wijzigen. Ik ga bijvoorbeeld de instellingen voor Astrill VPN wijzigen.

2) Klik nu op de optie eigenschappen om Ethernet-eigenschappen op te halen.

3) Schakel vervolgens “Internet Protocol Versie 6” uit, voor elke adapter die u mogelijk moet beschermen, voorkomt u dat IPv6 lekt.

4) Als je daarmee klaar bent, selecteer je “Internet Protocol Versie 4” en klik je op de knop “Eigenschappen“.

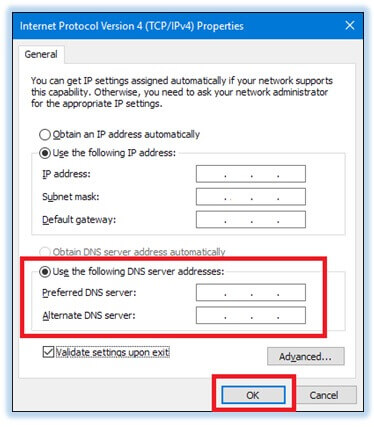

5) Selecteer nu in het eigenschappenmenu “Gebruik de volgende DNS-serveradressen” en voer het exacte DNS-serveradres van uw VPN-provider in als voorkeur en de alternatieve DNS-server. Als uw VPN-provider geen eigen DNS-serveradres aanbiedt, kunt u gewoon openbare DNS-serversgebruiken.

[wpforms id=”167986″ title=”vals” description=”false”]

Aan het afronden!

Hoewel ik niet geniet van naamshaming VPN-services, met een groeiend aantal privacyproblemen, is het vrijgeven van lekkende VPN’s een echte behoefte.

Want laten we eerlijk zijn, niemand vindt het leuk om Sherlock te spelen op hun eigen internetverbinding. En het kan zeker geen kwaad om een voorlopige VPN-beveiligingstest uit te voeren.

In plaats van het blindelings te gebruiken, test je je VPN op ontbrekende en voer je het uit via een eenvoudige VPN-lektest.

Dat gezegd hebbende, heb ik al het beenwerk voor je gedaan, zodat je de omslachtige VPN-test niet zelf hoeft uit te voeren.

Geen dank.

[wpforms id=”167956″ title=”vals” description=”false”]