VPN泄漏,听起来很奇怪吧?

我说的是什么泄漏? 信不信由你,无论您的VPN提供商承诺提供的加密水平如何,它很可能容易受到DNS、WebRTC和IP泄漏的影响。

现在我知道你不知道DNS,WebRTC和IP泄漏,但请耐心与我,因为我会讨论一切非常详细的这个VPN泄漏测试指南。

但是现在,我想说的是, 你不能把你的盲目信仰VPN提供商。 根据一 项研究,在谷歌Play商店的 150个VPN应用程序 中 ,25%的 应用受到 DNS泄漏的影响。

IP 和 DNS 泄漏不仅限于安卓应用。 互联网测量会议发布的一 项研究 显示 ,62家VPN提供商中,有25家泄露了用户流量。

基于如此强烈的关注,我决定进行自己的 VPN 测试。

要在互联网上进行最彻底的研究之一,我将覆盖 55个VPN提供商 的行业,看看哪些VPN未能实现他们的目的。

但在我们开始之前,让我们首先讨论 VPN泄漏 及其 类型。

什么是VPN泄漏?

现在没有 Vpn 泄漏的教科书定义, 但根据我的 Vpn 测试, 我会解释为:

尽管使用了 VPN 加密的私人隧道,但用户的真实 IP 地址或 DNS 仍被披露时会发生 VPN 泄漏

更具体地说:

- 当 VPN 应用允许设备中未加密流量的流时

- 当 VPN 应用向第三方公开 IP 地址时

- 当VPN应用将用户的DNS请求发送到VPN提供商以外的公共DNS服务器时

我敢打赌,你已经经历了这些泄漏至少一次与您自己的VPN服务。 为什么不呢? 毕竟, 低端或预算VPN服务的泄漏是很常见的。

以下是您要介绍的方案:

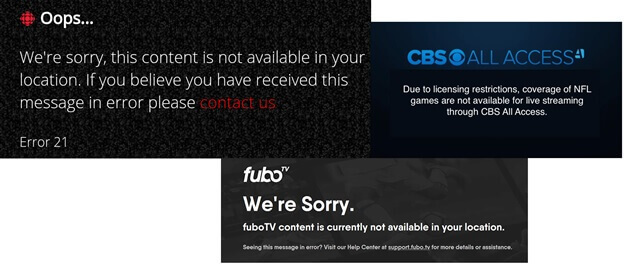

假设您连接到您选择的 VPN 服务器,并尝试访问地理封锁的网站。 一切似乎都很好,但您仍然无法访问该特定内容。

原因很简单,您尝试访问的服务或网站实际上是在跟踪您的真实 IP,而不是您的 VPN 提供商的 IP。 这清楚地表明 VPN泄漏。

但你不能完全责怪你的VPN提供商的泄漏。 虽然 VPN 泄漏确实与 错误和有缺陷的协议 (稍后将对此进行更多处理)有很大关系,但现有技术中未解决的漏洞是泄露真实身份的主要嫌疑人。

我说的是什么技术?

使用 WebRTC、浏览器插件,甚至手机和其他设备上的操作系统的浏览器仅举几例。

[wpforms id=”167989″ title=”假” description=”假”]

VPN 泄漏类型

基本上有三种不同类型的泄漏,你应该关心:

- IP 地址泄漏(IPv4、IPv6 和洪流 IP 泄漏)

- DNS 泄漏

- 韦伯特克泄漏

让我们先从 IP 泄漏开始。。。

IP 地址泄漏

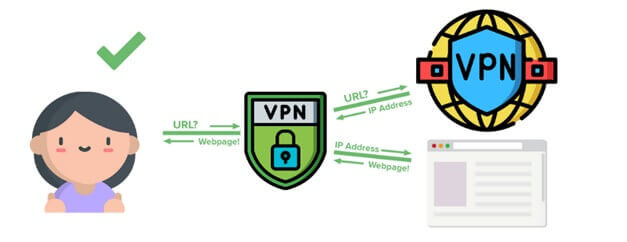

从本质上讲 ,VPN 旨在通过在您和互联网之间建立一个安全的加密隧道来保护您的在线隐私。

它旨在掩盖您的身份和来自世界其他地方的在线活动,掩盖您原始的 IP 地址。

由于您的 IP 地址是您唯一的身份识别信息,如果您的 VPN 服务存在泄漏,它很可能损害您的在线隐私。

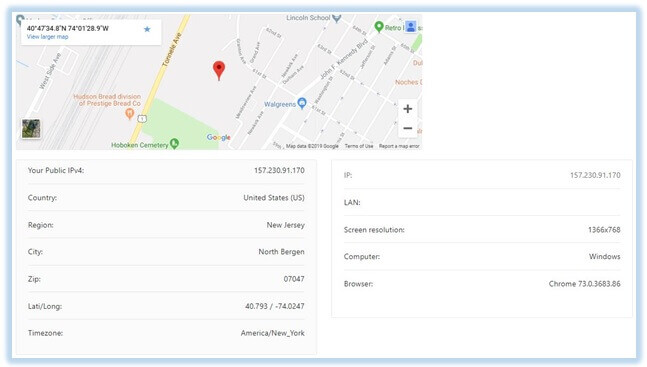

即使有人不一定能使用您的 IP 破解您,它也可以轻松地披露大量有关您的信息。 以下是在 whatsmyip.com 上查找 IP 地址可以揭示某人的内容:

事实上,看似无害的 IP 泄漏可能会揭示出一些敏感的东西,如 您的实际地理位置,直至精确的坐标。

IP 地址泄露也是您 无法访问受地理限制的内容和服务的原因。

但它变得更糟:

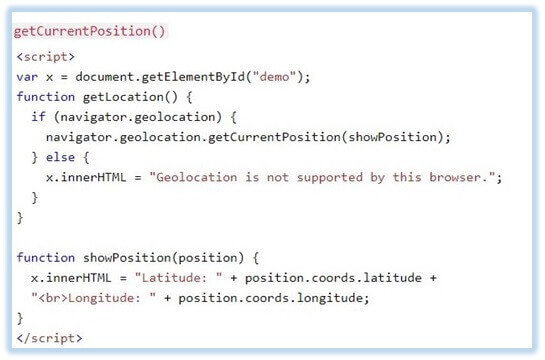

如果有人真的想解决一个未完成的抱怨与你,他们可以很容易地向您发送一个 链接与HTML5地理定位API 得到你的确切地理位置,你甚至不知道它。[来源]

DNS 泄漏

域名服务器或DNS本质上是互联网的电话簿。 它是用户设备和互联网之间的中介实体。

DNS 服务器将主机名(如 www.example.com)转换为计算机友好的 IP 地址(如 192.911.1.1)。

由于我们比数字的长组合更能记住单词,因此我们人类很难记住我们希望访问的每个 IP 地址。[来源]

试想一下,键入157.166.226.25只是为了访问CNN。 确实是一种有用的技术。 但是,在使用 VPN 时,这种看似有用的技术也可能是您隐私存在缺陷的原因。

请允许我解释。。。

有时,即使启用了VPN并完美地工作,您的VPN应用也可能无法直接处理您的DNS请求。 相反,它可能允许您的 DNS 查询通过 IPS 的 DNS 服务器。

这被称为“DNS泄漏“。

如果您遭受 DNS 泄漏,您的互联网服务提供商或处理查询的第三方 DNS 运营商可以看到您访问哪些网站或您使用的应用程序。

由于 DNS 是连接 Web 链接的一个内容,DNS 几乎会对您在线所做的一切产生负面影响。 确实是一把双刃剑。

如果 VPN 提供商不处理您的 DNS 查询,此漏洞不仅允许 ISP,还可以允许其他实体窃听您的互联网活动。

现在,正如我前面所说,你不能把一切都归咎于您的VPN提供商,因为现有技术中的漏洞也可能构成泄漏。

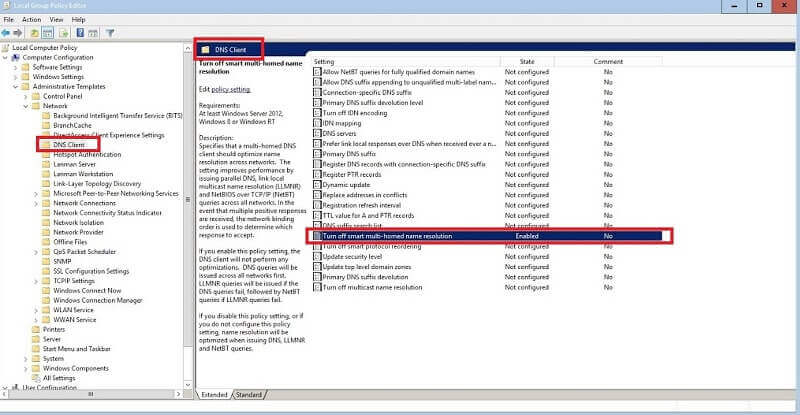

以微软的”智能多户命名分辨率”为例。 最初发布与窗口 8,SMHNR 有严重的DNS泄漏问题。

即使 VPN 到位 ,SMHNR 也会 向所有配置的 DNS 服务器发送 DNS 查询,而不是仅使用 VPN 提供商 DNS 服务器。[来源]

这显然揭示了你的真实IP以及您访问的网站,使您的VPN完全无用。 然而,如果你知道你在做什么,它很容易 禁用。

但微软的缺陷不止于此,事实上 ,Windows 10在使用VPN处理DNS请求方面甚至更糟。

综上所述,由于Windows 10的DNS处理机制非常差,国土安全部CISA部门发布了官方警报(TA15-240A)。

是的! 这是多么糟糕。

也就是说,某些VPN确实附带了内置的DNS泄漏保护。 此功能可确保在加密的 VPN 隧道内安全地处理所有 DNS 请求。

韦伯特克泄漏

WebRTC 或 Web 实时通信是在线通信的互联网协议 (VoIP) 语音。 这是相同的技术,为超级有用的应用程序,如WhatsApp和Skype提供动力。

WebRTC 支持浏览器到浏览器的应用程序,如语音通话、视频聊天和 P2P 文件共享,并且无需插件。

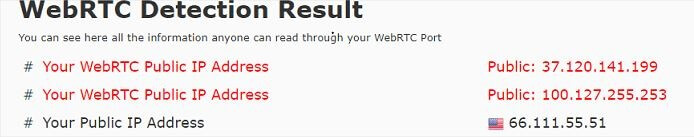

虽然是一种革命性的技术,但即使您使用 VPN,它仍然可以暴露您的真实 IP 地址。

根据托伦特弗雷克发表的一篇文章,WebRTC技术的巨大缺陷使网站能够看到不知情用户的家庭IP地址。

TF 进一步补充说,网站可以使用少量代码行向 STUN 服务器 提出请求,然后该服务器可以记录用户 VPN IP 地址、家庭 IP 地址,甚至本地网络地址。

由于 WebRTC 本质上是一种基于浏览器的技术,因此现代浏览器是最脆弱的。

丹尼尔·罗斯勒 ,一个独立的开发人员,早在2015年就率先披露了WebRTC漏洞。 他甚至在他的 GitHub 页面 上发布了代码,允许用户纠正其浏览器是否遭受 WebRTC 泄漏的影响。

话虽如此, 像 Webrtc 泄漏的声音一样讨厌, 它相对容易修补。 稍后我将在此指南中对此进行报道。

[wpforms id=”167958″ title=”假” description=”假”]

VPN + 未修补的漏洞

好吧,所以有时你的VPN提供商可能是你隐私缺陷背后的罪魁祸首。 以 2014 年臭名昭著的 心血虫 为例。

心出血虫

此 Bug 有助于拦截受 SSL/TLS 加密保护的文件和数据。 心血漏洞通常影响电子邮件、即时消息 (IM) 甚至某些虚拟专用网络 (VPN)。

可怕的错误允许任何人通过滥用开放SL的脆弱版本解密加密流量。 因此,任何恶意的人都可能获得机密凭据,并可能将其用于窃听、窃取甚至冒名顶替。

是什么让心血虫如此独特?

嗯,与其他通过新更新修补的单一软件错误不同,心血错误暴露了相对大量的私人和其他秘密密钥暴露在互联网上。

由于此错误非常容易被利用,执行时不会留下任何痕迹,因此它是一个令人讨厌的漏洞。

特权升级错误

特权升级错误 是最近刚刚出现的另一个主要漏洞。 该漏洞是由思科塔洛斯的安全研究员保罗·拉斯卡涅斯在两个主流VPN客户端发现的

根据拉斯卡涅斯发表的报告,他发现了诺德VPN(CVE-2018-3952)和ProtonVPN(CVE-2018-4010)视窗客户端的两个特权升级错误。

他在报告中进一步解释说,由于两个 VPN 提供商都使用 OpenVPN 要求管理员访问,因此在 OpenVPN 配置文件中运行的任何恶意代码都可能凌驾于管理员权限上。

那是什么意思?

为了便于理解,任何获得管理员访问权限的人都可以通过插入自己的恶意代码和使用非常特定的代码执行参数执行任意命令来操纵配置文件。

拉斯卡涅斯还补充说,这种漏洞之所以存在,是因为 OpenVPN 配置文件由服务处理的方式。

尽管 Rascagneres 是第一个在 VPN 应用中识别此漏洞的人,但并不是第一个发现该漏洞的人。 事实上,VerSprite 网络安全和咨询公司的法比尤斯·沃森于 2018 年 4 月首次报告了该漏洞。

NordVPN 和ProtonVPN 通过对”插件”和”脚本安全”参数实施专门检查,能够快速修复漏洞。

然而,拉斯卡涅斯仍然能够绕过这个补丁,将这些参数封在引号内。

拉斯卡涅斯甚至分别发布了 诺德VPN 和 ProtonVPN 的漏洞报告,以支持他的发现。

这些漏洞在以下版本的 NordVPN 和ProtonVPN 中发现:

- 14.28.0

- 5.1.

说完,两个提供商都通过发布阻止未经授权的用户修改 OpenVPN 配置文件的更新来修复此错误。

如果您尚未更新VPN客户端,您在等待什么?

[wpforms id=”167963″ title=”假” description=”假”]

VPN 泄漏及其对您的隐私的影响

虽然VPN泄漏可能不像 VPN提供商记录用户数据那么重要,但它仍然会给你带来很多麻烦。

例如,除了无法访问少量流式处理服务外,泄露的 DNS 还可能导致您的数据被移交给执法机构。

请允许我解释。。。

由于您使用的 DNS 服务器通常属于您的 ISP,您发送到这些 DNS 服务器的所有请求都记录并在数据库中维护。

如果您卷入了司法法律中被认为非法的事情,您存储的日志可能会使您在法庭上被起诉。

例如,在英国,ISP有义务根据 《调查权力法案》向当局移交任何记录。

考虑到英国是 五眼监视联盟的积极组成部分,任何暴露的数据都会让你与当局有麻烦。 这就是如果你确实犯了一些违法的事情。

然而,在美国,即使您没有在网上做任何非法的事情,ISP 也可以向营销公司出售泄露的数据。

自从 FCC的宽带隐私保护提案 被 国会拒绝后, 康卡斯特、AT&T、时代华纳、Verizon等互联网服务提供商可以在未经事先同意的情况下出售网页浏览历史记录等个人数据。

根据《 美国法典》第47条第(D)节,第222条。客户信息的隐私,”本节中没有任何条款禁止电信运营商直接或间接地使用、披露或允许访问从其客户那里获得的客户专有网络信息”。

尽管 ISP 多年来一直在销售个人数据,但凭借更大的权力,它们可以生成有关某些人口统计学在线活动的大量数据集。

为了推动一点,ISP 可以使用收集的数据来构建一个非常精确的人物角色,可以出售给营销人员。

[wpforms id=”167973″ title=”假” description=”假”]

测试标准

与其他网站不同,通过引入高级工具测试 VPN 泄漏过于复杂,我将保持 VPN 测试简单明了。

我将使用大量运行的工厂在线VPN泄漏测试工具,而不是使用复杂的工具。

原因?

老实说,无论是高级测试工具还是基本的 VPN 测试工具都会产生相同的结果,为什么要使用过于复杂的方法来测试 VPN 呢?

有这样说,在这里,我将使用一些VPN测试网站来测试我的VPN:

- https://ipleak.net/

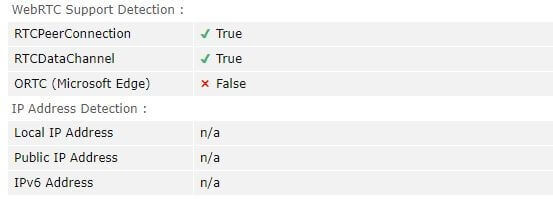

- https://browserleaks.com/webrtc

- https://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- https://doileak.net/

值得注意的是,我可能不会使用上述所有工具为每个VPN,我将讨论在这个VPN测试指南。 相反,我将使用每种变体工具。

不泄漏的副总裁

虽然有些 VPN 偶尔会出现泄漏,但很少有例外不会泄漏,至少这是我在 VPN 测试中遇到的情况。

下面我编制了一个列表,其中有几个付费和免费测试VPN在我的测试过程中没有泄漏。 我将在此列表中添加更多VPN,因为我测试了更多的VPN。

1.Express-通过

测试服务器:加拿大

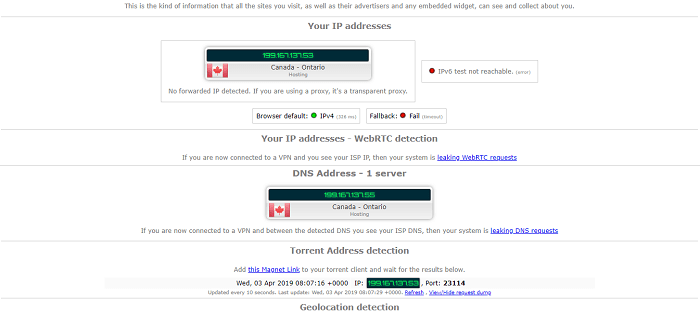

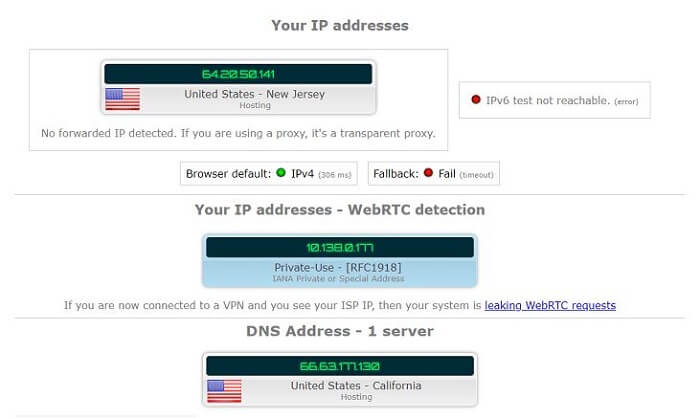

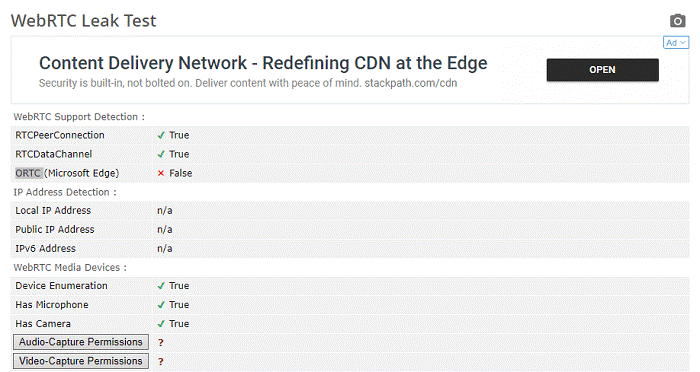

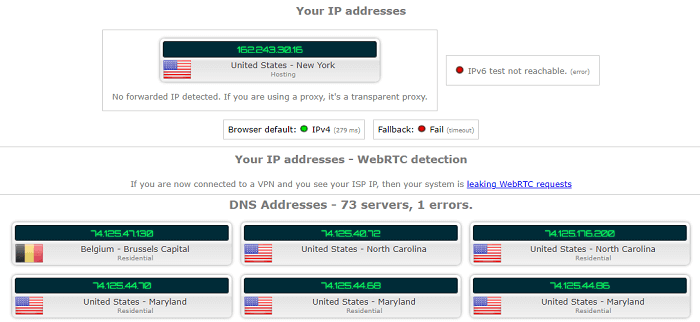

用快速 Vpn Dns 泄漏测试开始我的 Vpn 测试, 我对结果非常满意。 正如您可能已经注意到的,我的IPV6地址是不可见的。 这就是我的办公室网络是如何建立的。

归结到WebRTC泄漏和 IPLeak.net 无法检测到我的测试VPN连接上的泄漏。 由于在测试之前我没有在浏览器中禁用 WebRTC,无法看到 IP 是一个很好的迹象。

我甚至执行了洪流泄漏 Vpn 测试, Express VPN 也清除了, 没有任何打盹。

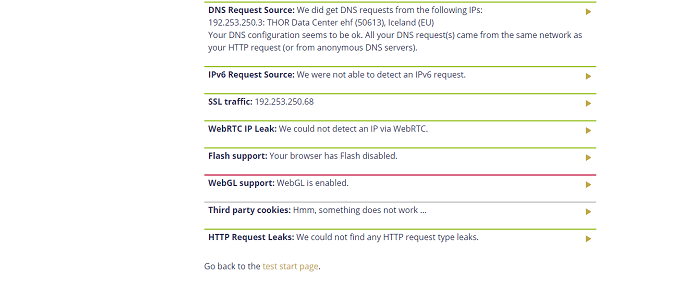

在 Doileak.com 上执行相同的泄漏测试,我没有遇到任何泄漏与快速VPN启用。

2. NordVPN–通过

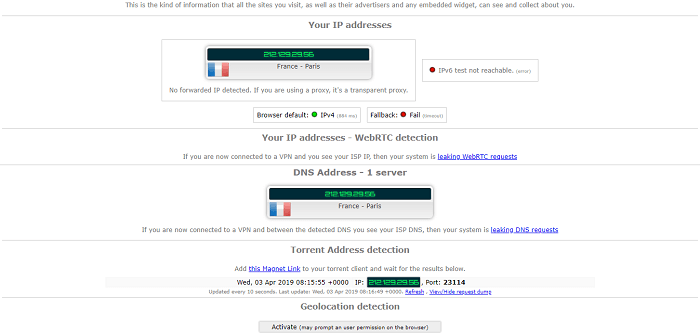

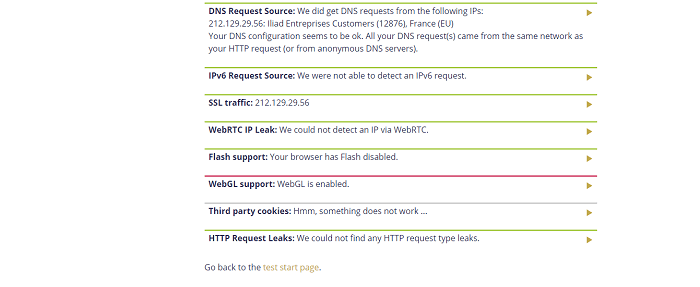

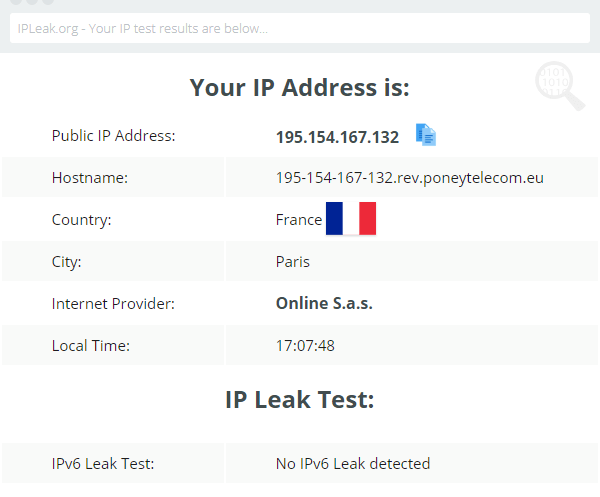

测试服务器:法国

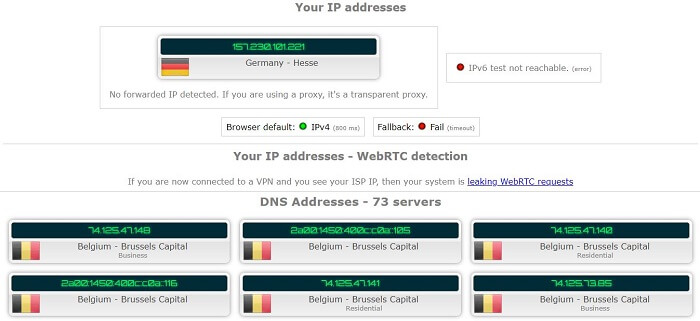

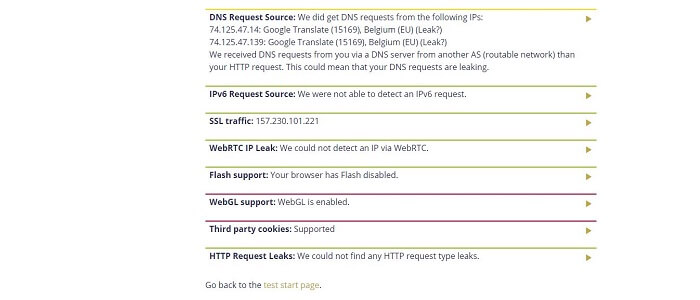

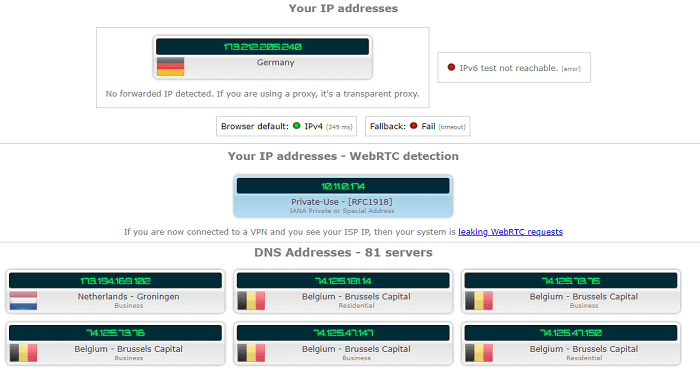

接下来,我测试了NordVPN。 对于此 VPN 测试,我连接到他们在法国的服务器之一。 在我的测试中,NordVPN没有泄露我的真实IP。

NordVPN 还通过了 DNS、Webrtc 和洪流泄漏测试, IPleak.net 和 Doileak.com 均未出现任何问题。

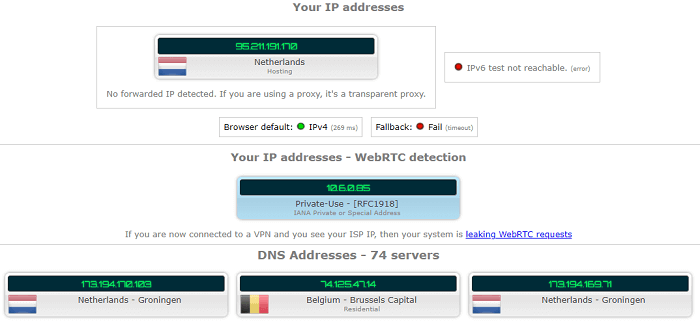

3. Surfshark–通过

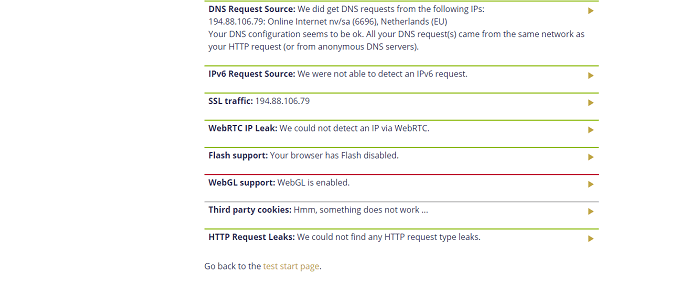

测试服务器:荷兰

Surfshark的测试VPN也是如此,没有检测到IP、DNS、WebRTC或洪流泄漏。

我甚至用 Doileak.com 测试了Surfshark, 没有发现泄漏。

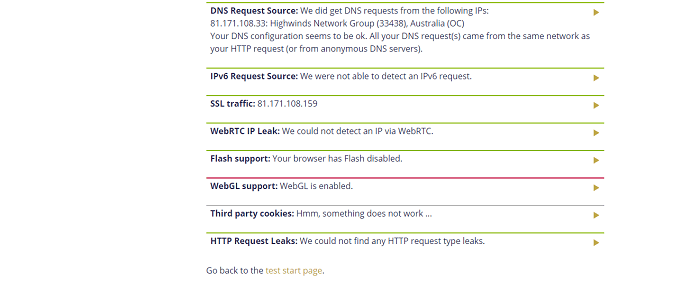

4.知识产权–通过

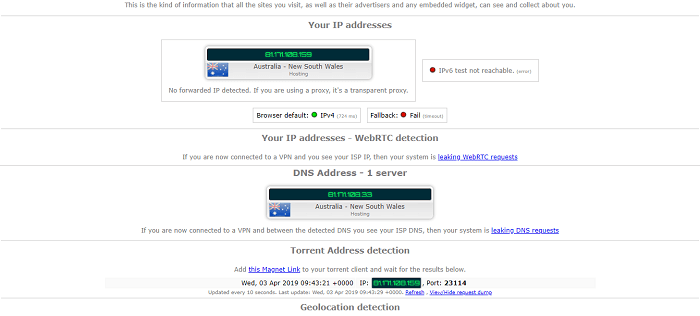

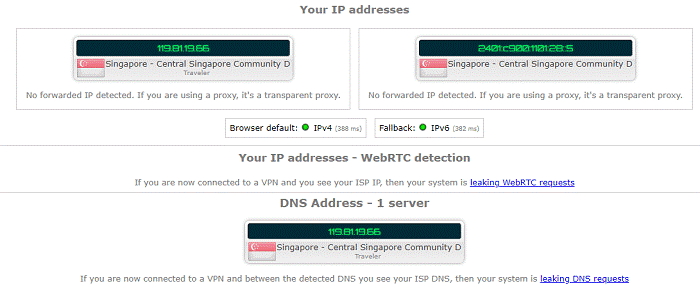

测试服务器:澳大利亚

IPVanish也没有泄漏。

我连接到IPVanish的澳大利亚服务器进行测试,果然,IPleak.net 确认,事实上,我在我的VPN测试期间使用澳大利亚服务器。

我的WebRTC是不可见的,我的洪流IP与我连接到的VPN服务器的IP相同。

虽然我的 DNS 地址与我的 IP 地址不同,但它仍然没有透露我的实际 IP。

安全可靠。

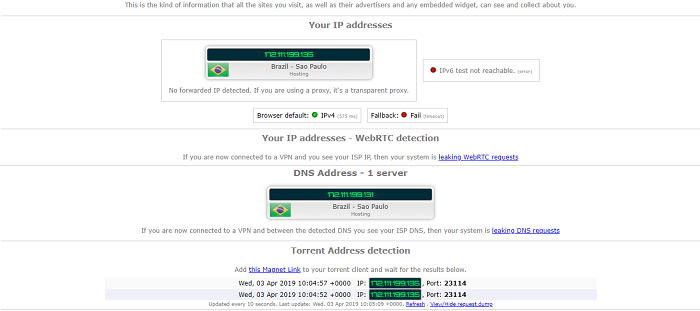

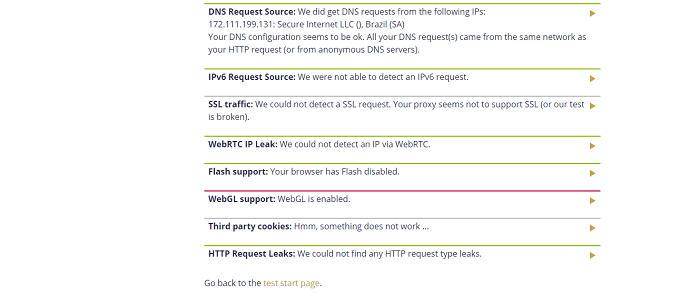

5. Ivacy–通过

测试服务器:巴西

虽然 Ivacy 是一个相对较小的提供商,但它仍然没有泄露我的实际 IP。 我必须说,这让我大吃一惊。 这也是巴西为数不多的 VPN之一。

[wpforms id=”167975″ title=”假” description=”假”]

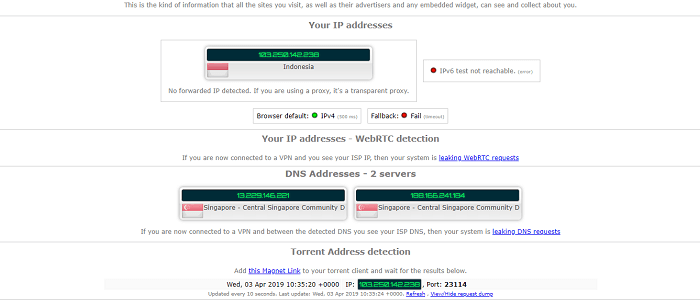

6.维普普普恩–通过

测试服务器:印度尼西亚

进一步向下的这个列表,我们有维普普普夫恩。 这是另一个测试VPN,我认为肯定会泄漏在我的VPN测试,但实际上没有。

7. 强VPN–通过

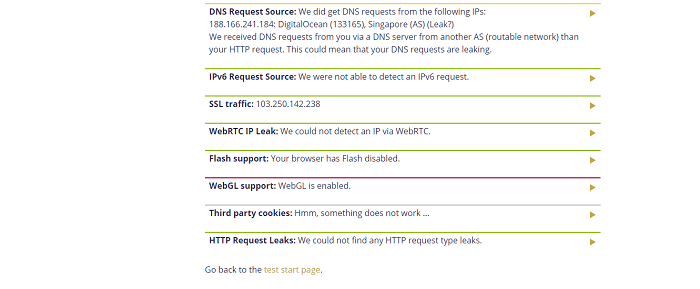

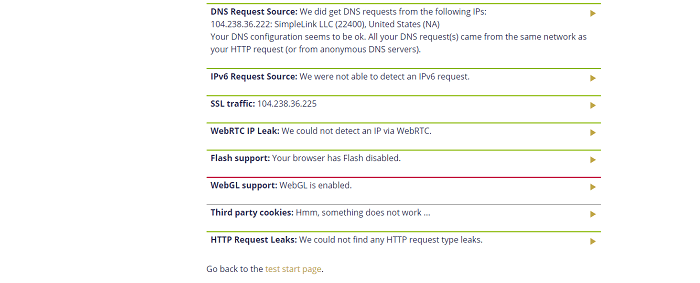

测试服务器:波兰

另一个鲜为人知的 Vpn 通过了我的 Vpn 测试, 是强普夫恩。 它不仅没有泄露我的 IP 地址,而且还设法通过了 WebRTC 泄漏测试。

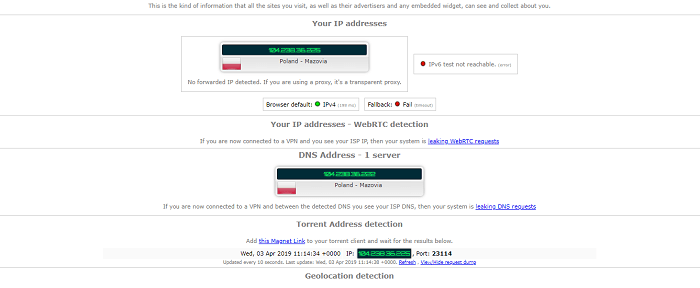

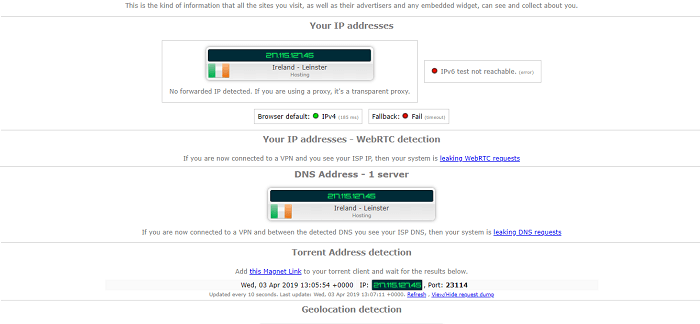

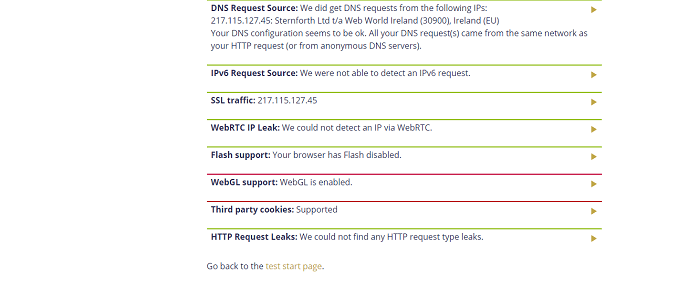

8. TunnelBear-通过

测试服务器:爱尔兰

泄漏是您通常期望从免费提供商。 考虑到这一点, 我用TunnelBear进行了泄漏测试。

令人惊讶的是,TunnelBear没有泄漏。 我希望其他免费的VPN(嗯,嗯,霍拉VPN)会从TunnelBear学习。

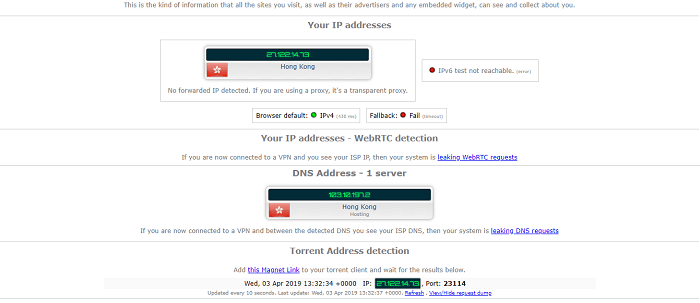

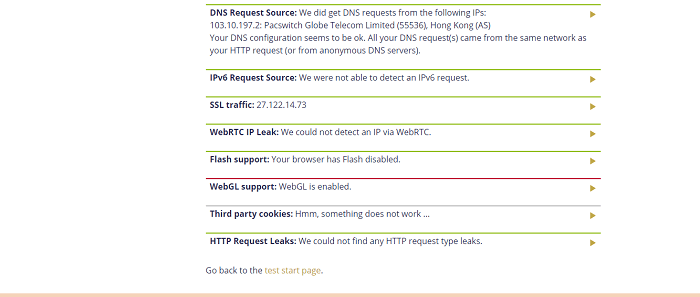

9. Windcribe-通过

测试服务器:香港

此列表中未泄漏的另一个 VPN 是Windcribe。 WebRTC泄漏是无处可寻,所以是我的IP,DNS和洪流IP。

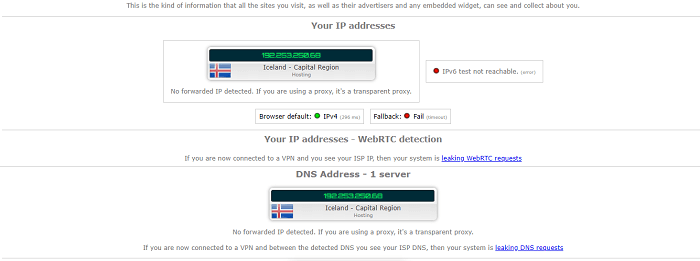

10. PureVPN–通过

测试服务器:冰岛

PureVPN 也通过了测试,没有任何问题。 它没有泄露我真正的 IP, 也没有遭受 Webrtc, Dns 或洪流 IP 泄漏。

[wpforms id=”167977″ title=”假” description=”假”]

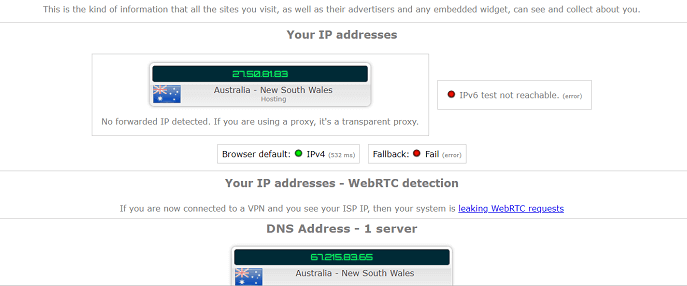

11. PIA–通过

测试服务器:澳大利亚

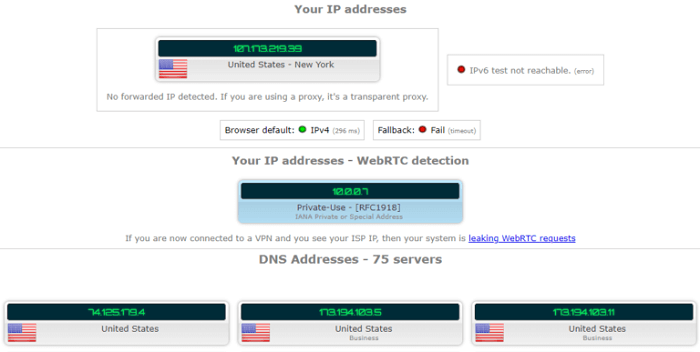

12. VPN无限-通过

测试服务器:美国

13.AVG安全VPN-通过

测试服务器:美国

14. Betternet-通过

测试服务器:美国

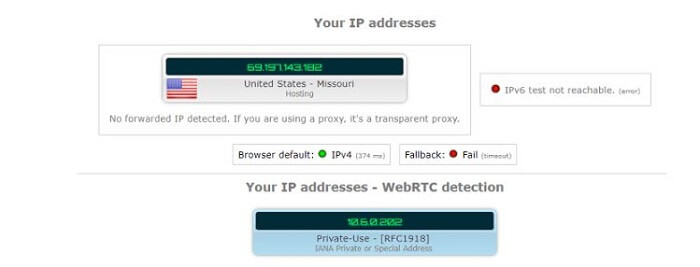

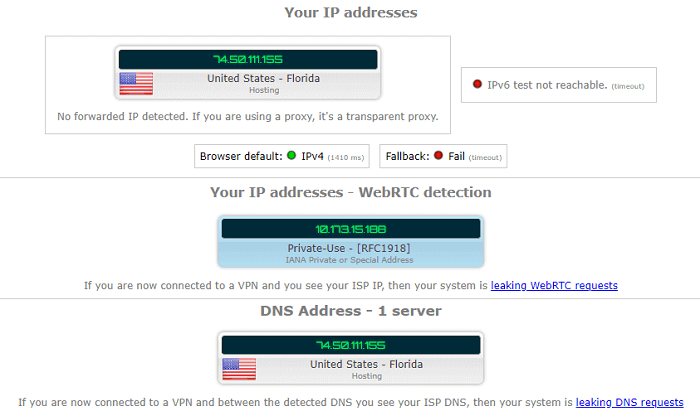

虽然它看起来像Betternet泄漏WebRTC从VPN泄漏测试,但是,因为它没有显示我的实际IP,它不是遭受泄漏。

15. VPN安全性–通过

测试服务器:美国

16. 保持固体业务VPN–通过

测试服务器:美国

保持固体设法通过我的VPN泄漏测试没有问题。 对于此VPN,我使用三种不同的工具,只是为了看看它是否会触发泄漏。

17. 连接 VPN – 通过

测试服务器:美国

18. Tunnel VPN – 通过

测试服务器:美国

19. 已确认的VPN–已通过

测试服务器:美国

20. 热点盾– 通过

测试服务器:美国

[wpforms id=”167979″ title=”假” description=”假”]

21. ProtonVPN–通过

测试服务器:美国

22.信任区–通过

测试服务器: 南非

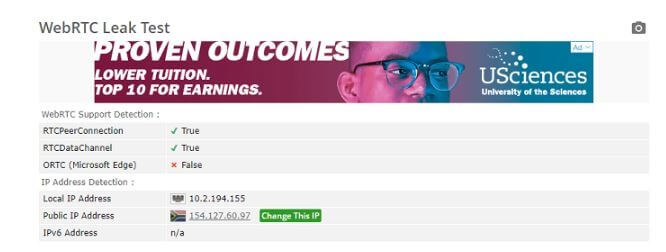

虽然 WebRTC 测试明显显示本地 IP 和公共 IP 地址,但它不是我真正的 IP。 长话短说,信任区也顺利通过了我的VPN泄漏测试。

23. 仙人掌VPN–通过

测试服务器:美国

24. PsiphonVPN–通过

测试服务器:美国

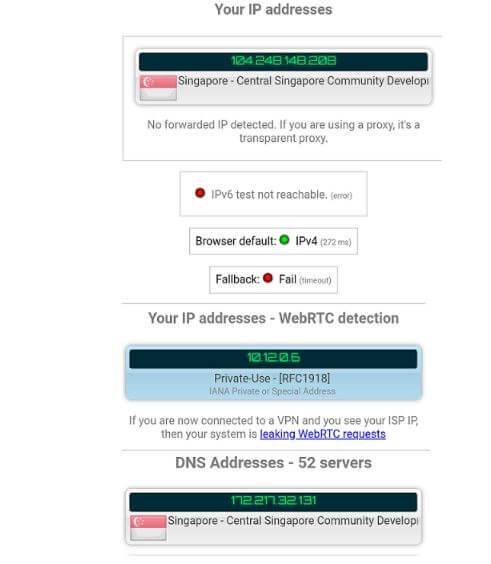

25. 涡轮增压VPN– 通过

测试服务器:新加坡

26. Hide myIP VPN–通过

测试服务器:美国

27. Avast Secureline– 通过

测试服务器:美国

28. VPNBook– 通过

测试服务器:美国

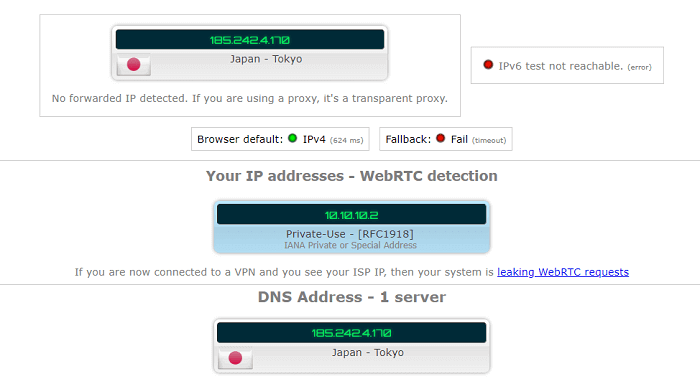

29. 副总裁门– 通过

测试服务器:日本

30. 歌剧VPN–通过

测试服务器:美国

[wpforms id=”167981″ title=”假” description=”假”]

31. 冲浪容易VPN–通过

测试服务器:美国

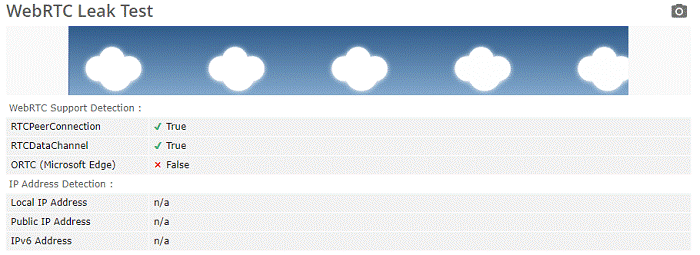

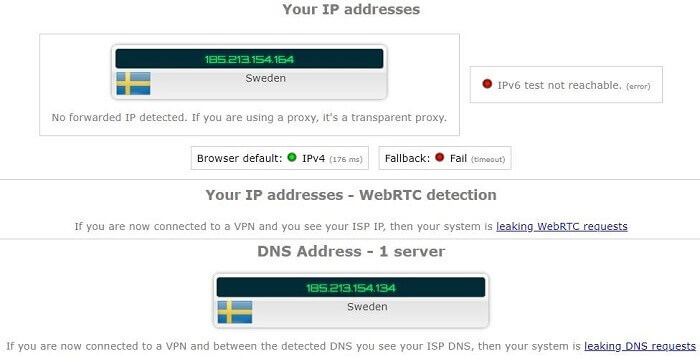

32. MullvadVPN–通过

测试服务器:瑞典

33. F Secure Freedom VPN – 通过

测试服务器:新加坡

34.B.VPN – 通过

测试服务器:澳大利亚

35.VPN流量–通过

测试服务器:法国

36. 传人VPN–通过

测试服务器:美国

37. 无块VPN–通过

测试服务器:美国

38. 安全之吻VPN–通过

测试服务器:美国

39. Seed4.Me VPN– 通过

测试服务器:美国

40. 隐藏的维普芬- 通过

测试服务器:荷兰

[wpforms id=”167982″ title=”假” description=”假”]

41. 取消阻止VPN–通过

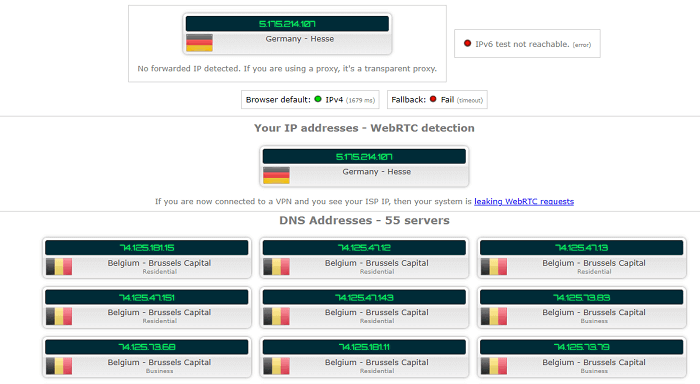

测试服务器:德国

42. 完美性能– 已通过

测试服务器:美国

确实泄漏的副总裁

并非所有 VPN 提供商都是无泄漏的,可能会给您带来麻烦。 以下是我在测试过程中发现泄漏 IP/DNS 的 10 项服务:

- 你好

- 霍克斯 Vpn

- 触摸VPN

- 英国电信卫士

- 王牌 Vpn

- SecureVPN

- VPN.ht

- 加速

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”假” description=”假”]

如何测试泄漏的VPN?

现在,您知道哪些VPN提供商值得信任,哪些提供商需要避免,那么像您和我这样的新手VPN用户如何检查泄漏?

老实说,识别VPN泄漏是一个相当简单的事情,但是,你确实需要坚持和警惕。 有很多在线工具,你可以用它来寻找泄漏自己。

然而,不是那么简单实际上是修复,或者我应该说修补VPN泄漏。 不过别担心,我一定会让它变得超级简单的你。

无论如何,下面是如何测试您的vpn泄漏:

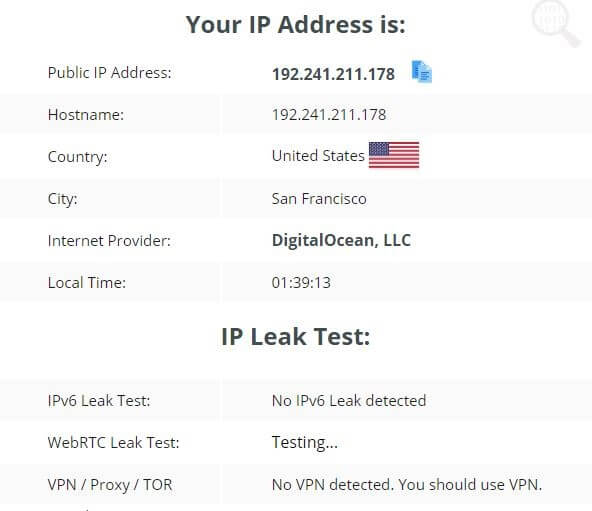

1) 首先确定您当地的 IP 地址

首先,您需要查找互联网连接的本地 IP 地址。 此 IP 地址由您的 ISP 分配给您。 您必须在未连接到VPN的情况下检查您的IP。

要查找您的公共 IP 地址,又名原始 IP 地址,您可以使用 类似 WhatIsMyIP.com的网站。 请注意此IP,因为这是您不希望VPN泄漏的IP地址。

2) 接下来,执行基线测试

现在,您必须执行基线测试。 这是为了验证测试工具是否正常工作。

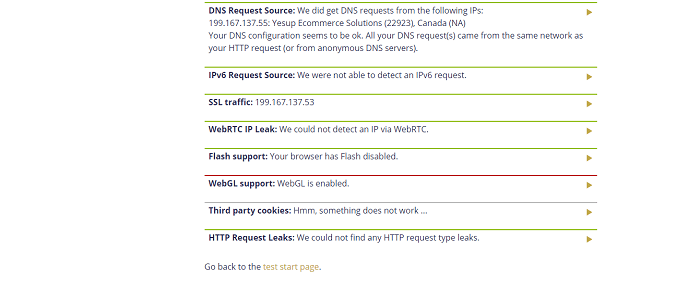

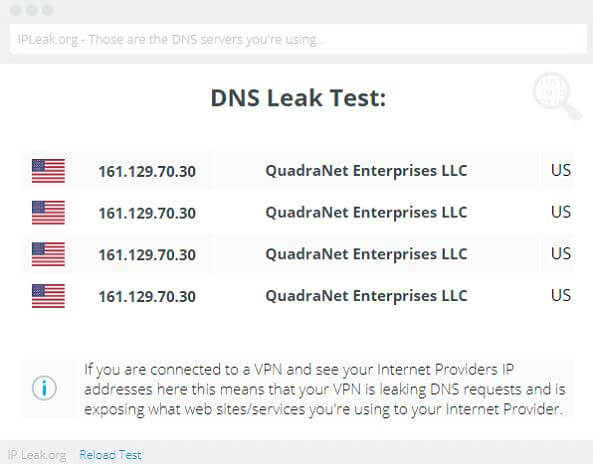

现在,您的VPN仍然断开连接,前往IPLeak.net。 您不需要使用多个工具,因为 IPLeak.net IP、WebRTC 和 DNS 的联合检查会针对您的互联网连接进行泄漏。

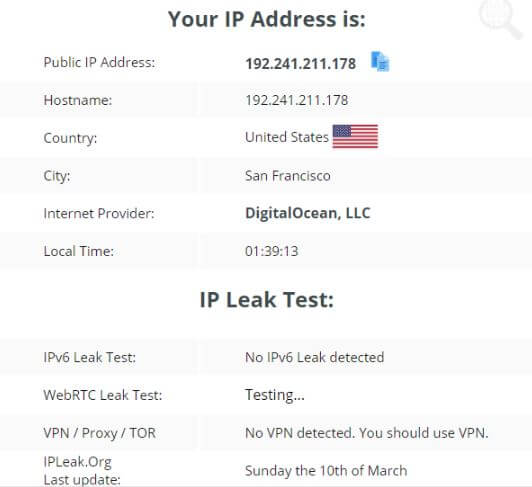

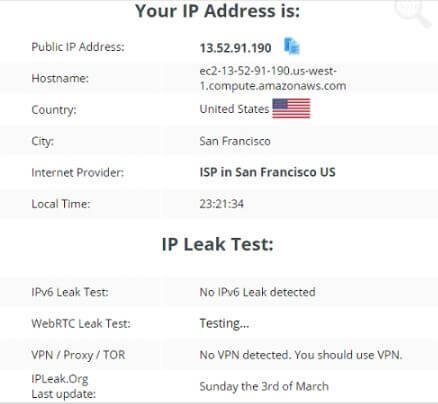

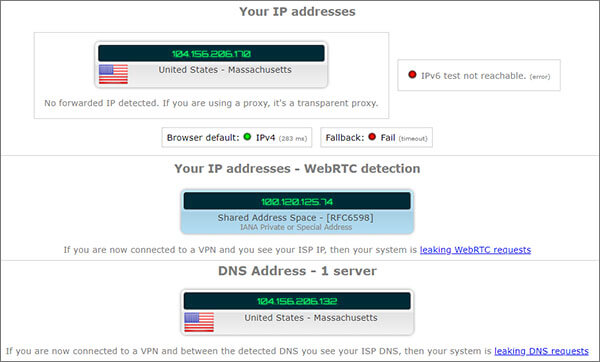

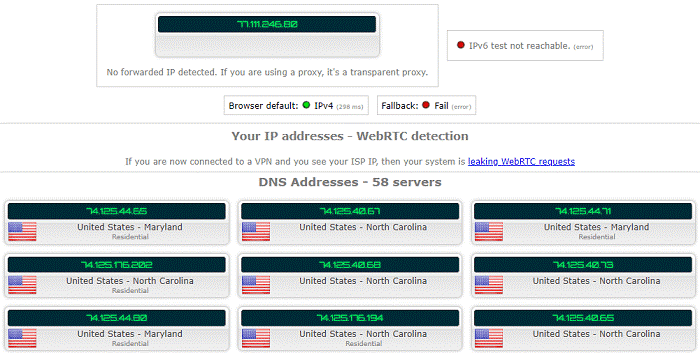

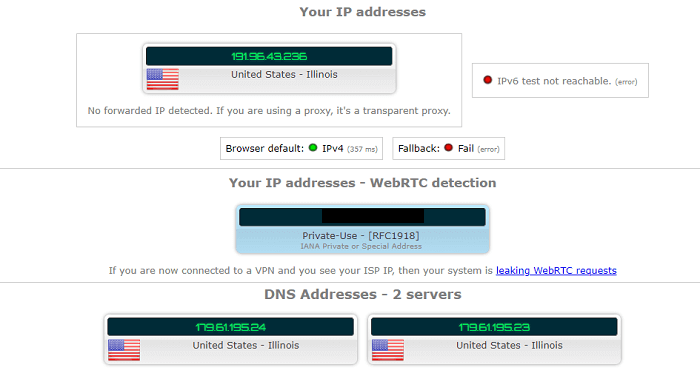

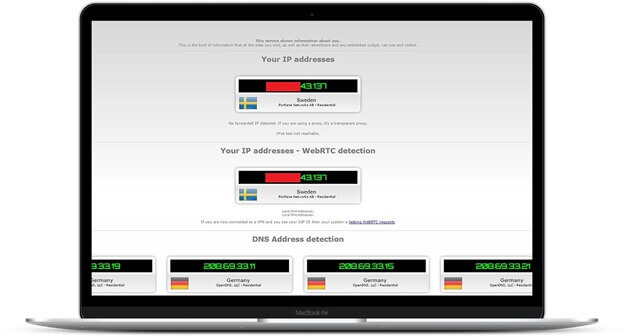

以下是测试结果的外观:

如您所见,上述屏幕截图显示我的IP地址以及我正在使用的DNS服务器。 测试还显示,我的浏览器实际上患有 WebRTC 泄漏。

所以,现在你有基本的阅读,你可以继续真正的测试。

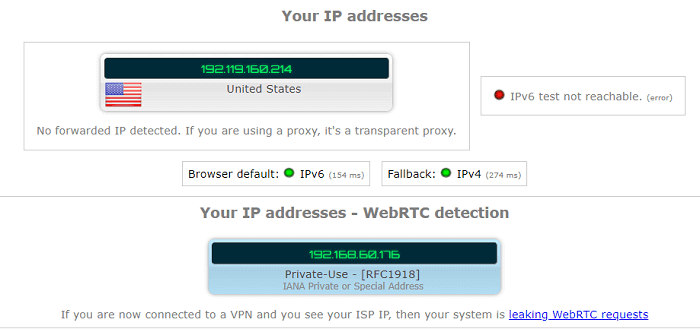

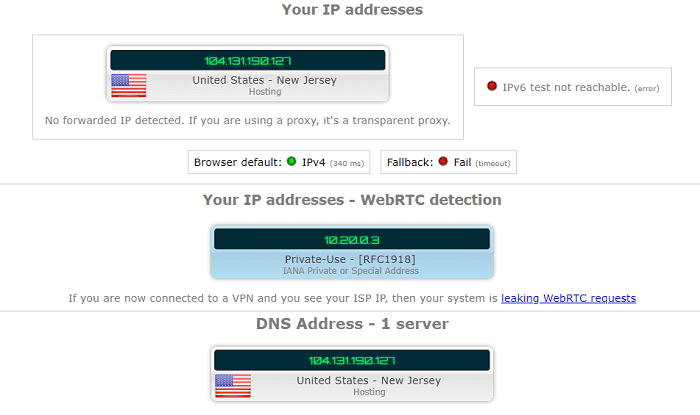

3) 连接您的VPN并再次执行测试

现在,您需要启用您的VPN连接,并连接到您选择的VPN服务器。 完成先决条件后,您需要再次执行测试。

和以前一样,前往 IPleak.net 并运行测试。 如果您使用的是可靠的VPN和泄漏保护,则您的结果不应披露您的原始IP。

更具体地说,您不应该在 WebRTC 部分看到页面顶部的原始 IP,您绝对不应该在 DNS 地址部分看到您的 IP。

检查泄漏的另一种方法

虽然 IPleak.net 和其他此类工具足以检查您的 VPN 是否泄漏,但这些工具对于某些用户来说可能是不够的,因为它需要向棋盘工具发送 DNS 请求。

由于您至少向棋盘工具服务器发送一次带有实际 IP 地址的请求,您的 IP 可能会被记录。 然而,我只是猜测这一点,他们的是没有实际的证据。

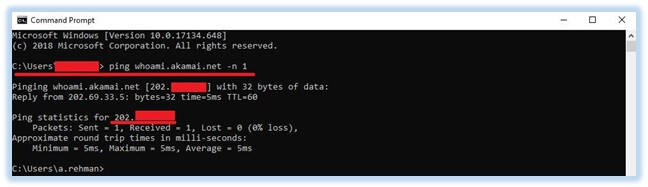

无论如何,如果你像我一样偏执,你可以使用命令提示来测试VPN的安全性。 以下是您自己如何做到这一点:

1) 打开 Windows 计算机上的命令提示,输入您信任的测试服务器地址。 如果您不知道任何服务器,您可以使用以下服务:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) 在命令提示中,键入 [server name] ping-n 1。 如果不够明显,请用上述服务器之一替换服务器名称。 例如,”ping whoami.akamai.net-n 1″。

运行命令后,您需要确保在结果中看不到实际的 IP。 如果是的话, 不幸的是, 你我的朋友给自己买了一个泄漏的 Vpn 。

以下是 VPN 测试结果的外观:

[wpforms id=”167985″ title=”假” description=”假”]

如何修复VPN泄漏?

现在,您无法继续修复 VPN 遭受的每一个漏洞,但是,您可以很容易地修补 IP、WebRTC 和 DNS 泄漏。

下面介绍如何确保您的 VPN 不会受到泄漏影响…

1) 获得可靠的 VPN

您拥有的第一个也是最简单的选择是选择具有内置泄漏保护的 VPN 服务 。 Nord和Express都声称提供泄漏保护。 正如我前面提到的,泄漏保护将所有内容都保留在加密隧道内。

2) 摆脱网络

由于大多数现代浏览器都预启用了 WebRTC,因此它可以成为您泄漏 IP 的源头。

更糟的是?

虽然您可以在像 FireFox 这样的浏览器中禁用 WebRTC,但您不能在 Google 浏览器中禁用 WebRTC。 由于没有应用内方法在 Chrome 和 Opera 中禁用 WebRTC,因此您必须依赖第三方插件。

火狐中的禁用 WebRTC

禁用您的FireFox浏览器中的WebRTC是超级容易的。 由于有一个应用内解决方案来禁用 WebRTC,您只需要访问正确的设置来摆脱它。

下面介绍如何做到这一点…

前往地址栏并键入 约:配置。 一旦您点击进入,您应该会看到警告消息。

不过不要害怕, 只要点击 “我接受风险!”按钮, 你就在一半。 现在在搜索栏中,键入”媒体.peerconnect.启用“,并更改看似 错误的设置值。

这就是如何在火狐中完全禁用 WebRTC。

铬和歌剧中的禁用 WebRTC

与 FireFox 相比, 在铬和歌剧中禁用 Webrtc 并不是那么容易。 正如我前面提到的,你必须依靠第三方附加组件。

但是,请注意,插件并不完全有效。 我的意思是在某些情况下,您的浏览器可能仍然泄漏。

这里有一些浏览器插件,你可以在 Chrome商店 或 Oper阿罗附加 组件页面上查看。

既然Chrome和其他谷歌产品在隐私方面可能会很痛苦,我建议你试试。

3) 修复泄漏的 IP

修复 IP 泄漏在大多数情况下可能相当不方便。 但是,如果您幸运的话,您可以在 VPN 应用中设置几个设置来修补 DNS 和 IPv6 泄漏。

如果您的 VPN 应用不支持此类自定义,您必须手动禁用所需的设备上的 DNS 和 IPV6 设置。

为了演示目的,我将向您展示如何禁用 Windows 计算机上的 DNS 和 IPV6 设置。

我之所以选择Windows,是因为它是使用最广泛的平台,也因为它是如此该死的泄漏。

正如我前面提到的,Windows处理DNS请求非常差。 即使打开 VPN,您仍可能遇到泄漏。

关于这一点,让我们首先从组策略编辑器禁用 智能多主页命名分辨率 功能。

禁用智能多主页命名分辨率

1) 首先前往集团策略编辑。 为此,按窗口+R并键入“gpedit.msc”

2) 接下来,导航到管理模板 > 网络 > DNS-Client,并查找”关闭智能多主页名称分辨率”。

3) 现在双击设置,单击”启用“,然后按”确定“按钮

就是这样,您刚刚成功禁用了令人讨厌的智能多主页命名分辨率功能。

手动设置的 DNS 服务器

第二个选项,你必须修复泄漏的DNS在您的Windows机器上是手动配置你想要的DNS服务器。 这显然比我之前给你看的要容易得多。

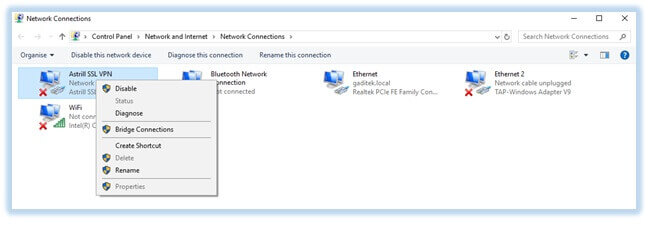

为此,您需要前往窗口计算机上的”网络连接“设置。 只需按照下面的步骤,你应该在任何时间完成。

1) 前往控制面板 > 网络和互联网 > 网络连接,然后右键单击您希望更改设置的网络适配器。 例如,我将更改阿斯特里尔VPN的设置。

2) 现在单击属性选项以拉取以太网属性。

3) 接下来,取消选中”互联网协议版本 6″,对于您可能需要保护的每个适配器,防止 IPv6 泄漏。

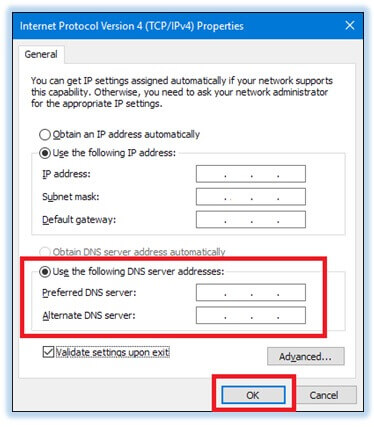

4) 完成后,请选择”互联网协议版本 4″,然后单击”属性“按钮。

5) 现在从属性菜单中,选择”使用以下 DNS 服务器地址“,并输入您的 VPN 提供商作为首选和备用 DNS 服务器的精确 DNS 服务器地址。 如果您的 VPN 提供商不提供自己的 DNS 服务器地址,则只能使用 公共 DNS 服务器。

[wpforms id=”167986″ title=”假” description=”假”]

结束!

虽然我不喜欢点名羞辱VPN服务,但是,随着隐私问题越来越多,披露泄露VPN是一个实际需要。

因为让我们面对现实吧, 没有人喜欢在自己的互联网连接上玩夏洛克。 进行初步的 VPN 安全测试当然不会有什么坏处。

与其盲目使用它,不如测试您的VPN是否缺乏,并通过基本的VPN泄漏测试运行它。

说完,我已经为你做了所有的腿部工作,所以你不必自己进行繁琐的VPN测试。

别客气。

[wpforms id=”167956″ title=”假” description=”假”]