WireGuard es la tecnología de túneles gratuita y de código abierto más reciente en el mundo de los servicios VPN.

Puede ser un poco sorprendente para usted, pero la industria de VPN no ha visto una actualización en los protocolos de túneles desde hace casi dos décadas.

Esto llegó en 2001 en forma de OpenVPN de código abierto, que es un protocolo bien establecido en el que confían expertos en la industria.

Pero WireGuard está listo para desafiar el estado de OpenVPN como el mejor protocolo VPN, abordando algunos de los problemas endémicos de él.

En este blog, explicaré de la manera más simple posible qué es WireGuard y cómo podemos esperar que afecte a la industria de vpn.

Table Of Contents

WireGuard – ¿Un cambio de juego?

Casi puedo oírte preguntar “¿Es realmente necesario complicar aún más los protocolos de tunelización con el lanzamiento de otro más”?

Es una pregunta perfectamente válida. Después de todo, WireGuard es solo otro protocolo en la ya larga lista que incluye OpenVPN, L2TP, SSTP, PPTP e IKEv2. Estos son los protocolos que comúnmente encuentro cuando estoy realizando revisiones de VPN.

Entonces, ¿qué puede ofrecer WireGuard que estos protocolos no pueden?

Veamos algunos de los atributos más destacados que diferencian este nuevo protocolo de los que estamos más familiarizados.

1. Simplicidad

Si hay una cualidad por la que definir WireGuard, es la simplicidad. Y lo digo en más de un sentido.

En primer lugar, WireGuard es mucho más simple que OpenVPN porque es más delgado en términos de su código.

Los protocolos VPN más comunes, es decir, OpenVPN y L2TP, ocupan unas 600.000 y 400.000 líneas de código, respectivamente.

En contraste, WireGuard ocupa menos de 4,000 líneas de código!

Ese es un nivel de diferencia que cambia las reglas del juego.

El código más pequeño tiene ventajas importantes. Por ejemplo, las posibilidades de que las cosas vayan mal y los errores que afectan a la funcionalidad son mucho menores cuando el código base es tan pequeño para empezar.

Además, la superficie expuesta a ataques o el modo en que se expone un código a las amenazas de seguridad depende del tamaño del código. Cuanto más tiempo sea, más vulnerable será a los ataques.

Por lo tanto, el código lean también es ventajoso desde el punto de vista de la seguridad.

Por último, es mucho más fácil y menos lento auditar código con menos líneas que una que se abulta con miles de líneas más.

Tl;dr, código más simple significa:

- Es más probable que el protocolo funcione sin problemas con hipos mínimos

- Es más seguro porque hay menos vulnerabilidades que explotar

- Puede ser auditado por un solo individuo con menos de la mitad del tiempo requerido para auditar otros protocolos

Es increíble cómo la simplicidad puede mejorar tanto a un solo golpe. Y ese es el sello distintivo de WireGuard.

2. Fácil implementación

La fácil implementación de WireGuard se deriva del hecho de que es un protocolo versionado.

Es decir, sus actualizaciones se lanzarán en forma de versiones actualizadas, cada una con una única especificación de cifrado única de otras versiones.

Por el contrario, OpenVPN puede cambiar sus algoritmos criptográficos y cifrados a petición del administrador.

Esto significa que no hay un estándar acordado entre el cliente y el servidor para un usuario de OpenVPN.

Como tal, toma más tiempo formar una conexión, ya que OpenVPN tiene que negociar ciertos estándares de apretón de manos y cifrado con el lado del servidor cada vez que un usuario se conecta.

Por otro lado, una sola versión de WireGuard utilizará una sola especificación, por lo que el servidor puede reconocer inmediatamente todo lo que necesita saber sobre el cifrado y otros estándares que se utilizan.

Esto acelera todo el proceso de conexión, que es algo que ningún otro protocolo ha sido capaz de hacer.

3. Rendimiento más rápido

WireGuard promete ofrecer un rendimiento y velocidades significativamente más altos en comparación con otros protocolos.

Esto es cortesía del hecho de que opera en el espacio del núcleo que tiene una alta relación de velocidad a uso de CPU.

Es decir, obtiene más velocidad para un nivel determinado de uso de CPU en comparación con IPSec u OpenVPN.

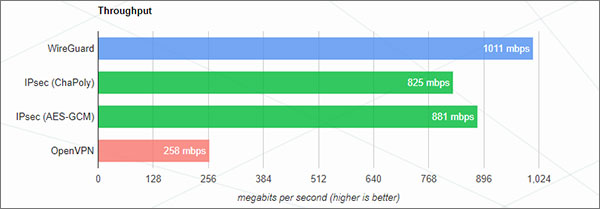

WireGuard realmente comparó el rendimiento y los tiempos de ping para WireGuard, OpenVPN y dos variantes diferentes de IPSec.

El gráfico muestra que la CPU alcanza un máximo de 258 Mbps, mientras que WireGuard alcanza casi por completo la velocidad de 1 Gbps de la conexión Ethernet. Esto es un 98.7% throughput!

Puede observar claramente la diferencia entre todos los protocolos VPN probados. Lo mejor de WireGuard es que el uso de la CPU no se anotó al máximo, incluso en el impresionante rendimiento registrado.

Teniendo en cuenta el hecho de que todavía está en desarrollo y aún no es un protocolo optimizado,estos resultados son increíblemente impresionantes.

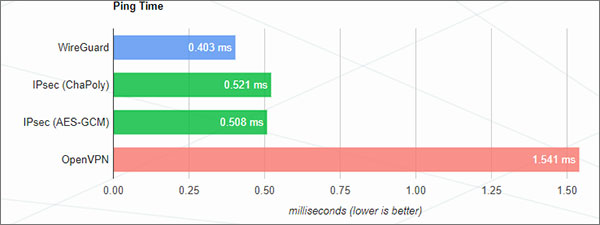

El mismo punto de referencia también probó los tiempos de ping de WireGuard, así como los otros tres protocolos.

Una vez más, WireGuard superó a los otros protocolos, siendo la diferencia la más destacada.

Estos resultados hablan por sí solos y son un vistazo a la potencia y el rendimiento general de WireGuard.

4. Cifrado seguro

WireGuard va a contracorriente en su uso de estándares de cifrado y algoritmos también. La mayoría de los protocolos utilizan algoritmos de cifrado fuertes pero anticuados para asegurar el túnel VPN.

WireGuard utiliza algoritmos de cifrado que ningún otro protocolo existente admite. Estos son:

- ChaCha20 (autenticado por Poly13045)

- BLAKE2s (hashing y hash con clave)

- Curva25519 (ECDH)

- HKDF (derivación de claves)

- SipHash24 (claves hashtable)

Sin embargo, la longitud de clave para el cifrado está limitada a 256 bits. Esto puede ser preocupante para algunas personas, pero seamos realistas, el cifrado de 256 bits ya es una exageración.

Esto se hace evidente cuando te das cuenta de que una longitud de cifrado de 256 bits significa 1,15 x 1077 diferentes combinaciones de teclas posibles. Las posibilidades de que algún tipo adivine aleatoriamente su clave correcta es 1 en 1.15 x 1077.

Es más probable que sea testigo de un huevo revuelto unscramble sí mismo que obtener sus claves de cifrado adivinado correctamente.

Sin embargo, ¿qué pasa con los ataques de fuerza bruta?

Suponiendo que realizas un ataque de fuerza bruta con un equipo muy rápido y tienes la suerte de aterrizar en la tecla correcta después de agotar la mitad de las combinaciones de teclas, todavía tendrás que probar 5.75 x 10 ^ 76 teclas diferentes.

Si genera 100.000.000 de claves por segundo (que está muy por encima de la capacidad media de los sistemas informáticos existentes), tendrá que esperar 1,82 x 1061 años antes de encontrar la clave correcta.

Excepto que todo el universo estaría muerto para entonces, no solo tú

Por lo tanto, la longitud de clave es un factor que tiene importancia solo hasta cierto punto. Después de eso, se vuelve irrelevante, como en el caso de longitudes de clave mayores de 256 bits.

La verdadera pregunta es la fuerza algorítmica y la eficiencia del cifrado que utiliza WireGuard.

Hasta que se descubran las debilidades de seguridad en los algoritmos de cifrado de WireGuard, no hay motivo de alarma únicamente porque está limitado a longitudes de clave más cortas.

Wireguard is up there with Mosh in terms of not leaking the network semantics into the user experience: I've had a Mosh session and a Wireguard tunnel open to my home server for days from home, to plane WiFi, to Italian tethering.

Other software, be more like Wireguard and Mosh.

— Filippo Valsorda 💉💉 (@FiloSottile) December 29, 2018

El hecho de que WireGuard haya resistido el escrutinio de los auditores de seguridad y criptógrafos (que todavía está en curso) es alentador para cualquiera que tenga dudas sobre la seguridad del protocolo.

De hecho, sólo va a ser mejor que sus homólogos, ya que está utilizando cebadores criptográficos más recientemente desarrollados.

Por lo tanto, desde el punto de vista de la seguridad, WireGuard está muy por delante de los protocolos VPN más antiguos.

La otra cara de la moneda

Bien, así que hemos visto todas las formas importantes en que WireGuard está listo para abalanzarse sobre los protocolos de túnel existentes.

Pero echemos un vistazo debajo de la alfombra y veamos algunos de los problemas potenciales dentro de WireGuard.

Un trabajo en progreso

WireGuard es un proyecto gratuito de código abierto que todavía está en desarrollo. Aún no han salido lanzamientos estables oficiales.

En su forma actual, realmente no puede confiar en este protocolo, ya que es probable que contengan vulnerabilidades de seguridad.

Estado de WireGuard: En desarrollo

No olvide que el protocolo aún no ha sido sometido a una auditoría de seguridad adecuada. Todo eso es todavía un trabajo en progreso.

Si bien sabemos lo suficiente como para confiar razonablemente en las capacidades de WireGuard cuando se lance oficialmente con una compilación estable, el tiempo todavía está de alguna manera en el futuro.

Aún no hay soporte de Windows

Todo el desarrollo de WireGuard se está llevando a cabo en Linux. Aunque sus versiones experimentales están ahí fuera para macOS, Android e iOS, ningún cliente de Windows ha sido lanzado oficialmente todavía.

Sin embargo, algunos servicios VPN, como discutiré a continuación, están ofreciendo una aplicación de Windows a través de clientes de terceros.

El desarrollador de WireGuard, Jason Donenfeld, desaconseja encarecidamente el uso de supuestos clientes de Windows:

Así que, éanse en cuenta esta advertencia, chicos. Pronto recibiremos soporte técnico de Windows, pero no por el momento.

Posibles problemas con ciertas características

El servicio VPN Perfect Privacy publicó un artículo sobre WireGuard hace unos meses donde mencionaron que este protocolo no podrá soportar ciertas características como NeuroRouting y TrackStop.

Sin embargo, estos problemas no necesariamente persistirán una vez que se publique la versión completa de WireGuard. También podemos esperar variantes del protocolo que funcionarán mejor con ciertas características de VPN.

Problemas de registro

Uno de los principales problemas que me robaron la atención fue el planteado por algunos proveedores de VPN con respecto a la incapacidad de WireGuard para ser utilizado sin registrar la información del usuario.

Si estas preocupaciones son válidas, la conveniencia de WireGuard como protocolo VPN estaría seriamente bajo duda.

Según AzireVPN:

… cuando se trata de WireGuard, el comportamiento predeterminado es tener punto final y allowed-ip visibles en la interfaz del servidor, lo que realmente no funciona con nuestra política de privacidad. No deberíamos saber acerca de su IP de origen y no podemos aceptar que sea visible en nuestros servidores.

Sin embargo, estos chicos fueron capaces de superar el problema de registro con la ayuda del propio creador del código WireGuard, Jason. Básicamente escribió un módulo modificado similar a un rootkit que resolvió el problema.

Perfect Privacy también apuntaba hacia el mismo problema de registro. AirVPN, por otro lado, ha mostrado interés en WireGuard,pero también declaró que no lo incluirán en su servicio hasta que se haya desarrollado una versión estable, revisada por pares y bien auditada del protocolo.

El tema común en todas estas declaraciones y preocupaciones se centra en el hecho de que el protocolo no es de ninguna manera un producto terminado.

Pero teniendo en cuenta que algunos de los problemas ya se están abordando y el hecho de que el código todavía es experimental en este momento, la mayoría de los problemas destacados probablemente se resolverán a su debido tiempo a medida que avance el desarrollo del protocolo.

Implicaciones futuras

A pesar del hecho de que WireGuard sigue siendo un proyecto experimental, ya está resultando ser un protocolo extremadamente prometedor por una serie de razones importantes que incluyen la velocidad y la seguridad.

Las pruebas de evaluación comparativa iniciales son definitivamente lo suficientemente notables como para atraer la atención de los proveedores y usuarios de VPN.

Si el producto terminado será capaz de estar a la altura del bombo es una pregunta diferente. Pero si las auditorías existentes, la verificación de terceros y las pruebas de rendimiento son algo por lo que pasar, las probabilidades se alinean a favor de WireGuard.

Actualmente, los usuarios deben mantenerse alejados del uso de este protocolo. Es más o menos sólo de interés para los desarrolladores en su forma experimental existente.

Sin embargo, una liberación estable no está tan lejos de ver la luz del día como podríamos suponer. Es muy posible que veamos un WireGuard v1.0 en los próximos meses.

Por lo tanto, en base a todo lo que hemos discutido en este artículo, esto es lo que podemos esperar cuando este protocolo finalmente obtenga una versión oficial:

- Fácil implementación

- Menos errores

- Rendimiento rápido

- Tiempos de conexión bajos

- Alta funcionalidad

- Fuerte seguridad

- Excelente compatibilidad multiplataforma

Proveedores de VPN con soporte WideGuard

Aunque Donenfeld ha advertido repetidamente que el uso de este protocolo puede ser peligroso y exponer a los usuarios a amenazas de seguridad, algunos proveedores todavía están ofreciendo el protocolo WireGuard en sus paquetes VPN.

En el momento de escribir este artículo, estos proveedores son:

- Mullvad

- Ivpn

- AzireVPN

- Algo VPN

Estos podrían ser de su interés si usted es un desarrollador. De lo contrario, le sugiero que muestre un poco de paciencia y espere hasta que una versión oficial probada y revisada de WireGuard esté aquí.

Lo que dicen los expertos sobre WireGuard

Desde que el proyecto se puso en marcha, WireGuard ha recibido considerables elogios y admiración de codificadores e ingenieros de software.

Linus Torvalds, el creador del kernel de Linux, tenía esto que decir al respecto:

Por cierto, en un tema no relacionado: Veo que Jason realmente hizo el tirón

solicitud para tener wireguard incluido en el núcleo.¿Puedo declarar una vez más mi amor por ella y espero que se fusione?

¿pronto? Tal vez el código no es perfecto, pero lo he rozado y comparado

para los horrores que son OpenVPN e IPSec, es una obra de arte.

Greg Kroah-Hartman tampoco ocultó su emoción por el protocolo en desarrollo, afirmando:

Ha sido genial ver a Wireguard madurar a lo largo de los años en algo que funciona muy bien. La semana pasada sobrevivió al tráfico de LinuxCon / ELCE / Kernel Summit gracias a Konstantin Ryabitsev y packet.net configurando un servidor para que lo usemos … Esperemos que después de la conferencia de redes de la próxima semana haya una hoja de ruta más clara para fusionarlo en el árbol del kernel. El código criptográfico en el módulo del kernel probablemente tendrá que jugar mejor con las apis criptográficas en el kernel, lo cual es de esperar, pero realmente, las apis criptográficas actuales en el kernel necesitan una renovación seria uno de estos días, no es de extrañar que Jason escribiera su propia interfaz.

Incluso el senador estadounidense Ron Wyden intervino escribiendo una carta al NIST (Instituto Nacional de Estándares y Tecnología) recomendando la adopción de WireGuard para las VPN gubernamentales.

Recientemente, una nueva tecnología VPN de código abierto llamada Wireguard ha ganado prominencia. Para garantizar la seguridad, su diseño enfatiza la configuración simple y minimiza el número de opciones disponibles. Cabe destacar que Wireguard se está incorporando ahora al sistema operativo Linux, una clara señal de su amplio apoyo en las industrias de tecnología y seguridad…

… Insto al NIST a trabajar con las partes interesadas para evaluar los reemplazos de seguridad apropiados, incluido Wireguard, para uso del gobierno.

El Jefe de Privacidad de Private Internet Access contribuye regularmente en Reddit. Puede encontrarlo dando su opinión experta sobre subreddits relacionados con VPN.

En el siguiente comentario, respalda a WireGuard como una gran idea, pero también advirtió a los usuarios de usarlo mientras aún está en la fase experimental:

WireGuard ha girado suficientes cabezas para convencerme de que Donenfeld está a la altura de algo que es simplemente increíble. Quiero decir, si los senadores estadounidenses están tomando interés, tiene que ser REALMENTE seguro.

Pensamientos finales

WireGuard seguramente está sacudiendo las cosas en la industria de VPN, prometiendo técnicas criptográficas modernas, túneles seguros, excelente auditabilidad y rendimiento sin problemas.

Algunos de los nombres más importantes en el mundo del desarrollo de software son extremadamente optimistas sobre este innovador protocolo VPN.

Pero al mismo tiempo, algunas compañías de VPN han planteado algunas preocupaciones relacionadas con los problemas de registro y la compatibilidad con ciertas características propietarias.

Aunque estas preocupaciones no pueden ser ignoradas, son un poco prematuras teniendo en cuenta que todavía queda mucho trabajo antes de que WireGuard haga su aparición como un protocolo completamente desarrollado, revisado y auditado.

Y cuando eso suceda, podríamos ser testigos del comienzo de una nueva era de redes seguras.

Guías relacionadas: :